BlackLock ランサムウェアの猛威: 予想される動向と対策

要約

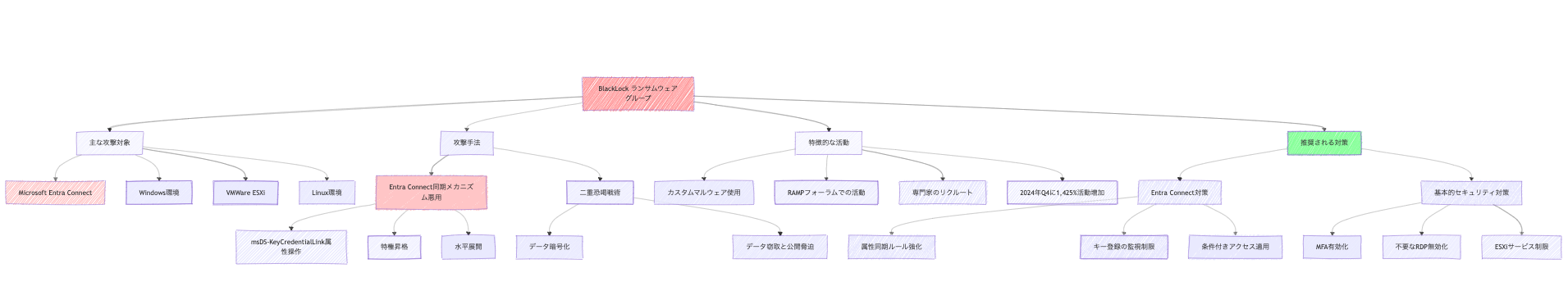

BlackLockは2025年に最も活発なランサムウェアサービス(RaaS)グループになる可能性が高いと指摘されています。その主な理由は、ランサムウェア専用のロシア語フォーラムRAMPでの活発な活動と良好な評判、トラッファー(被害者を有害なコンテンツやソフトウェアに誘導する個人)、初期アクセスブローカー(IAB)、アフィリエイトの積極的な勧誘にあります。BlackLockは2024年初頭に登場し、Windows、VMWare ESXi、Linuxを標的とするカスタム製のランサムウェアを使用しています。また、被害者のデータを盗み出し、身代金が支払われない場合にはそのデータを公開すると脅迫します。

詳細分析

主なポイント

- BlackLockは2025年に最も活発なランサムウェアサービス(RaaS)グループになる可能性が高い

- その主な理由は、ランサムウェア専用のロシア語フォーラムRAMPでの活発な活動と良好な評判、トラッファー、初期アクセスブローカー(IAB)、アフィリエイトの積極的な勧誘にある

- BlackLockは2024年初頭に登場し、Windows、VMWare ESXi、Linuxを標的とするカスタム製のランサムウェアを使用している

- 被害者のデータを盗み出し、身代金が支払われない場合にはそのデータを公開すると脅迫する

社会的影響

- BlackLockの台頭により、企業のセキュリティ対策の強化が喫緊の課題となる

- ランサムウェア攻撃の被害が増加し、企業の事業継続や個人情報保護に深刻な影響を及ぼす可能性がある

- 攻撃手法の巧妙化により、セキュリティ専門家の対応力が試される

編集長の意見

BlackLockは非常に積極的な活動と高い攻撃能力を持っているため、2025年に最も活発なランサムウェアグループになる可能性が高いです。企業は多要素認証の導入、RDPの制限、ESXi環境の適切な管理、Entra ID - Active Directory同期の強化など、総合的なセキュリティ対策を講じる必要がありますね。また、セキュリティ専門家は攻撃手法の変化に迅速に対応し、最新の脅威情報を収集・分析する必要があるとも言えます。

本日は、この「BlackLock」ランサムウェアグループについて深掘りします。

解説

BlackLockランサムウェアグループについて

BlackLockランサムウェアグループは、2025年に最も活発なランサムウェアグループになる可能性があり、Microsoft Entra Connectの同期メカニズムを悪用してオンプレミス環境を侵害するなど、Microsoft製品を標的にする可能性が指摘されています。Entra Connectの脆弱性を悪用した攻撃は比較的少ないRaaSグループの中では珍しく、BlackLockは初期アクセスに重点を置いており、その動向が注目されています。ReliaQuestの調査によると、BlackLockは被害者のデータを暗号化する前に盗み出し、公開すると脅して身代金を要求する二重恐喝戦術を採用しています。活動量は2024年第4四半期に1,425%増加し、全体で7番目に活発なランサムウェアグループに成長しました。

BlackLockのEntra関連の活動としては、代表者である「$$$」がEntra Connectの悪用に関するセキュリティ研究ブログへのリンクを投稿し、この分野の専門家を探していることが挙げられます。攻撃者は、EntraユーザーのmsDS-KeyCredentialLink属性に公開鍵を追加することで、オンプレミス環境でそのユーザーとして認証できるようになる可能性があります。この戦術により、従来のセキュリティ制御を回避し、特権を昇格させ、接続されたシステム全体を水平展開することが可能になります。BlackLockは、Entra Connectを悪用した攻撃が比較的少ないRaaSグループの中では珍しく、初期アクセスに重点を置いています。ReliaQuest GreyMatter Digital Risk Protection(DRP)のようなプロアクティブなソリューションは、$$$のようなユーザーの投稿を監視し、ランサムウェアのオペレーターが組織や資産に言及した場合に迅速に警告を発することができます。

詳細

BlackLockは、Windows、VMWare ESXi、およびLinux環境を標的とする暗号化ツールを使用し、幅広い業界・地域の組織を標的にしています。カスタムマルウェアを使用し、リークサイトも独自のものを使用している点が特徴で、標的組織に侵害の範囲を評価させないようにし、迅速に身代金を支払うよう圧力を強めていると分析されています。専門的なスキルを持つハッカーを盛んにリクルートして攻撃に参加させている点や、リークされたビルダーのようにコードを分析して対策を練ることができないカスタムマルウェアを使っている点は、BlackLockへの対策を複雑にする要素となっています。

ReliaQuestの調査によると、BlackLockはロシア語のサイバー犯罪フォーラムRAMPを主な活動拠点としており、他のグループとは一線を画す特徴と戦術を備えています。リークされたBabukまたはLockBitビルダーで攻撃を仕掛ける競合グループとは異なり、BlackLockはカスタムマルウェアを自ら作成しています。ReliaQuestはブログ記事の中で、この新進の脅威から自組織を守るための推奨事項やアプションプランを提供し、注意を呼びかけています。

ReliaQuestは、BlackLockがMicrosoft Entra Connectの同期メカニズムを悪用する可能性を示唆する証拠を発見しました。BlackLockの代表者である「$$$」は、Entra Connectの悪用に関するセキュリティ研究ブログへのリンクを投稿し、この分野の専門家を探しています。攻撃者は、EntraユーザーのmsDS-KeyCredentialLink属性に公開鍵を追加することで、オンプレミス環境でそのユーザーとして認証できるようになる可能性があります。この戦術により、従来のセキュリティ制御を回避し、特権を昇格させ、接続されたシステム全体を水平展開することが可能になります。Entra Connectはテナント全体を単一の信頼境界として扱うため、1つのドメインが侵害されると、テナント内の他のすべてのドメインも侵害される可能性があります。

BlackLockは、他のランサムウェアグループやマルウェアオペレーターとの連携も見せており、ツールをテストしたり、他のRaaSグループやマルウェア販売者からツールを購入することにも関心を示しています。このような連携を通じて、BlackLockは他のグループのツールを比較検討し、有用な機能を自らのオペレーションに組み込む可能性があります。

まとめ

ここで、BlackLockの特徴や攻撃パターンと、対策をまとめておきます。

BlackLockのユニークな特徴

- カスタムビルドのマルウェア: BlackLockは、リークされたランサムウェアビルダーに依存する他のグループとは異なり、独自のカスタムマルウェアを開発しています。これにより、セキュリティ研究者がコードを分析して弱点を見つけ、対策を開発することが困難になります。

- 高度な暗号化技術: BlackLockのランサムウェアは、Windows、VMware ESXi、Linux環境を標的とし、高度な暗号化技術を使用しています。ただし、Linux版はWindows版に比べて機能が少ないとされています。

- 独自のデータリークサイト: BlackLockは、被害者のデータを公開するための独自のデータリークサイトを運営しています。このサイトには、研究者や組織が盗まれたデータをダウンロードするのを阻止するためのユニークな仕掛けが施されており、被害者に迅速な身代金支払いを促す圧力をかけています。

- クエリ検出: BlackLockのリークサイトは、フォルダ名を抽出するためのGETリクエストが頻繁に送信されると、応答を停止します。

- 偽のファイル応答: 自動化されたダウンロード試行が検出されると、BlackLockのサイトは連絡先情報のみを含む空のファイルを返します。

- RAMPフォーラムでの活発な活動: BlackLockの代表者である「

$$$」は、RAMPフォーラムで非常に活発に活動しており、他のユーザーとの関係を構築し、信頼を確立し、ランサムウェア活動を推進するためのリソースを確保しています。- $$$は、他のRaaS運営者よりもはるかに多くの投稿を行っており、IAB、アフィリエイト、技術スペシャリストを効率的に採用しています。

- $$$は、コミュニケーション相手に応じてメッセージのトーンや情報量を調整し、関係を構築しています。

- Entra Connectの標的化: BlackLockは、Microsoft Entra Connectの同期メカニズムを悪用して、オンプレミス環境を侵害する可能性を示唆しています。これにより、特権昇格やネットワーク全体の侵害のリスクが高まります。

- 攻撃者は、EntraユーザーのmsDS-KeyCredentialLink属性に公開鍵を追加し、オンプレミス環境でそのユーザーとして認証できるようになります。

- この戦術は、従来のセキュリティ制御を回避し、特権を昇格させ、接続されたシステム全体を水平展開することを可能にします。

BlackLockの攻撃戦術

- 二重恐喝: データを暗号化するだけでなく、機密情報を盗み出して公開すると脅迫し、被害者に身代金を支払うよう圧力をかけます。

- シャドウコピーの削除: Windowsコマンドラインを使用してファイルのシャドウコピーを削除し、復旧を妨げ、身代金支払いを強制します。

- ESXiサービスアカウントの侵害: 特権の高いESXiサービスアカウント「vpxuser」を侵害し、ESXiホストを標的とします。

- Pass-the-Hash(PtH)攻撃: PtHテクニックを使用してネットワーク内で水平展開し、ユーザーのNTLMハッシュを取得して他のホストにアクセスします。

- トラッファーとIABの活用: 熟練したトラッファーとIABを活用し、初期アクセスを確立し、攻撃を迅速化します。

- アフィリエイトの募集: RAMPフォーラムでアフィリエイトを募集し、攻撃の規模を拡大します。

BlackLock対策

BlackLockは、Entra Connectの脆弱性を標的とする可能性が高いため、以下の対策を講じることが重要です。

- 属性同期ルールの強化: 不要なフローを無効にし、特に

msDS-KeyCredentialLinkなどの機密属性に対して、BlackLockが悪用できないようにします。 - キー登録の監視と制限: キー登録に管理者承認を要求し、

msDS-KeyCredentialLink属性を定期的に監査して、悪意のあるキーをブロックします。 - 条件付きアクセスポリシーの適用: 準拠デバイスへのキー登録を制限し、場所またはリスクベースの制限を適用して、BlackLockが悪意のあるキーを登録したり、不正な同期を実行したりするのを防ぎます。

これらの対策に加えて、多要素認証(MFA)の有効化や不要なシステムでのリモートデスクトッププロトコル(RDP)の無効化などの基本的なセキュリティ対策も重要です。ESXi環境を保護するために、未使用の管理サービスを無効にし、ESXiホストへの直接接続を防止し、ネットワークアクセスを制限することも推奨されています。

一方で、「$10 Infostealers Are Breaching Critical US Security」というニュースが今日ありましたが、このニュースが示すように、わずか10ドルのマルウェアでも米軍やFBIなどの重要機関に侵入できるというセキュリティの現状は、WindowsやMicrosoft製品に限らず、ソフトウェア全体の脆弱性に対する警鐘と言えるでしょう。人間のエラーを悪用し、高度なハッキング技術を必要とせずに機密データにアクセスできるInfostealerマルウェアの存在は、サイバーセキュリティ対策の重要性を改めて浮き彫りにしています。特に、軍事VPNへのアクセス、メールの盗み見、二要素認証のバイパスなどが容易に実現可能になっている現状は、国家安全保障にとって深刻な脅威です.

BlackLockの動きは非常に気をつけておかないといけませんが、

このように見てみると、高価なMicrosoft製品と、人が最も狙われやすい、脆弱ポイントと言えるでしょう。この2つももっともっと気をつけてみておいた方が良いですね。

背景情報

- BlackLockは別名「El Dorado」または「Eldorado」と呼ばれている

- RAMPフォーラムでは、BlackLockの代表者「$$$」が非常に活発に活動している

- BlackLockは他のランサムウェアやマルウェアの運営者とも交流し、ツールや機能を取り入れている

- トラッファーや初期アクセスブローカーを使ってターゲット組織のネットワークに侵入するため、攻撃の実行はアフィリエイトに任せることが多い