進化するフィッシング詐欺:Morphing Meerkatとは?

要約

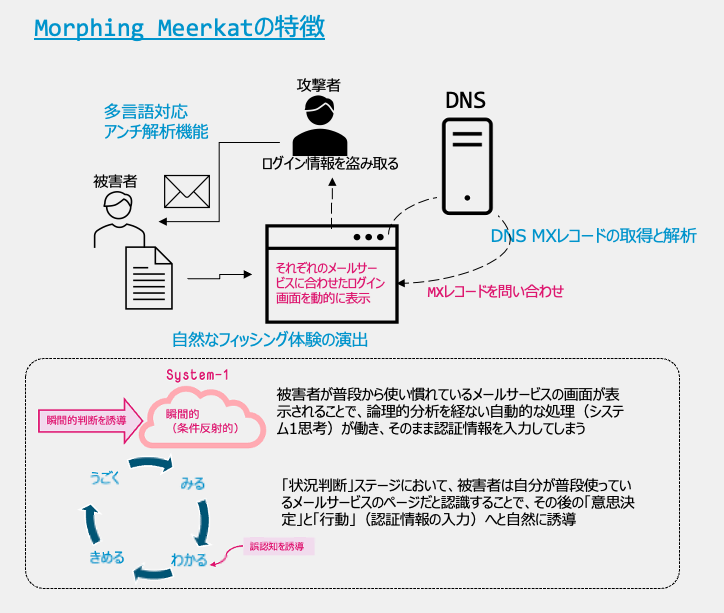

本日は、進化するフィッシング詐欺の中から、新手法「Morphing Meerkat」についてご紹介します。「Morphing Meerkat」は、DNS MXレコードを使って被害者のメールサービスに合わせた偽ログインページを動的に生成します。12以上の言語に対応し、広告インフラのオープンリダイレクトを悪用するなど、高度な技術で検出回避を図る危険な脅威です。

解説

進化するフィッシング詐欺:Morphing Meerkatとは?

はじめに

近年、サイバーセキュリティの領域において、「Morphing Meerkat(モーフィング・ミーアキャット)」と呼ばれる新たなフィッシング詐欺ツールキットが出現し、その高度な手法で注目を集めています。DNSインテリジェンス企業のInfobloxによって追跡されているこのPhishing-as-a-Service (PhaaS) プラットフォームは、約114ものブランドの偽ログインページを提供し、被害者のDNS(Domain Name System)のメール交換(MX)レコードを利用して動的にページを生成するという特徴的な手法を用いています。

Morphing Meerkatは、広告技術インフラストラクチャ上のオープンリダイレクトを悪用したり、フィッシング配信のためにドメインを侵害したり、盗まれた認証情報をTelegramなどの複数のメカニズムを通じて配布したりする常習性があります。さらに、フィッシングコンテンツのテキストを英語、韓国語、スペイン語、ロシア語、ドイツ語、中国語、日本語を含む12以上の言語に動的に翻訳する機能も備えており、世界中のユーザーを標的にすることが可能です。

このキットを使った攻撃は数千件ものスパムメールを配信したと推定されており、侵害されたWordPressウェブサイトやGoogle傘下のDoubleClickのような広告プラットフォームのオープンリダイレクトの脆弱性を悪用して、セキュリティフィルターを回避しています。

Morphing Meerkatの全体像

Morphing Meerkatは、近年登場した高度なPhaaSプラットフォームであり、従来のフィッシング攻撃とは一線を画すいくつかの特徴を持っています。この「Phishing-as-a-Service」モデルにより、サイバー犯罪者は技術的知識が乏しくても容易に高度なフィッシング攻撃を実行できるようになっています。

Morphing Meerkat自体は一般的なソフトウェアのようにダウンロードできるものではなく、サイバー犯罪者が利用するサービスまたはツールキットです。その「配布」は、攻撃者がこのプラットフォームを利用して実行するフィッシングキャンペーンを通じて間接的に行われます。

(clickで画像を拡大)DNS MXレコードの利用と動的なページ生成の仕組み

Morphing Meerkatの最も特徴的な点は、DNS MXレコードを利用した動的なフィッシングページの生成にあります。以下では、この攻撃の流れを詳細に解説します。

1. フィッシングメールの送信

攻撃者は、まず被害者に対してフィッシングメールを送信します。これらのメールは、あたかも正当なサービスからの連絡であるかのように装われています。Forcepointによって2024年7月に文書化されたキャンペーンでは、共有された文書へのリンクを装った不正なリンクが含まれていました。

2. 不正なリンクのクリック

フィッシングメールには、被害者を騙してクリックさせるための不正なリンクが含まれています。このリンクは、広告技術インフラ上のオープンリダイレクトや、侵害されたWordPressウェブサイトを経由していることが多く、これらの手法はセキュリティフィルターを回避するために用いられます。

3. 偽のログインページへの誘導

被害者がリンクをクリックすると、偽のログインページにリダイレクトされます。これらのページは、Cloudflare R2のようなプラットフォームでホストされている場合もあります。

4. DNS MXレコードの取得と解析

ここでMorphing Meerkatの核心的な部分が動作します。フィッシングキットは、被害者のメールアドレスのドメインに関連付けられたDNS MXレコードをCloudflareやGoogleのサービスを利用して取得します。MXレコードとは、そのドメインのメールをどこに配信すべきかを示す情報です。

例えば、被害者のメールアドレスが「user@example.com」の場合、「example.com」ドメインのMXレコードを取得し、このドメインがどのメールサービスプロバイダを使用しているかを特定します。

5. メールサービスプロバイダの特定

取得したMXレコードを解析することで、フィッシングキットは被害者がどのメールサービスプロバイダを利用しているか(例:Gmail、Microsoft Outlook、Yahoo!など)を特定できます。これにより、攻撃をより個人に合わせたものにし、信頼性を高めることができます。

6. 動的な偽ログインページの生成と提供

特定されたメールサービスプロバイダに基づいて、フィッシングキットはそのプロバイダの正規のログインページに酷似した偽のログインページを動的に生成し、被害者に表示します。Infobloxによれば、この手法により、被害者は表示されたウェブコンテンツが自分の利用するメールサービスに強く関連しているため、攻撃に遭っていることに気づきにくくなります。

これは、従来のフィッシングよりも高度な手法です。従来のフィッシングでは、様々なサービスのユーザーに対して同じ偽ログインページが表示されることが多かったため、被害者が使っているサービスと一致しない場合に不審に思われる可能性がありました。一方、Morphing Meerkatは被害者のメールサービスプロバイダを特定し、それに合わせた偽ページを表示することで、より自然なフィッシング体験を提供し、被害者を騙しやすくしています。

7. デフォルトのログインページ

もしフィッシングキットがMXレコードを認識できなかった場合、汎用的なRoundcubeのログインページが表示されるように設計されています。Roundcubeは一般的なウェブメールクライアントであり、多くの組織で使用されているため、フォールバックオプションとして選ばれています。

8. 認証情報の詐取

生成された偽のログインページは、被害者にメールアドレスとパスワードなどの認証情報を入力させることを目的としています。被害者がフォームに情報を入力して送信すると、その情報は攻撃者の手に渡ります。

9. 詐取された認証情報の送信

詐取された認証情報は、Telegramなどの様々なメカニズムを通じて攻撃者に送信されます。この方法により、攻撃者は即座に盗まれた認証情報にアクセスでき、さらなる攻撃を迅速に行うことができます。

10. 不正アクセスと悪用

攻撃者は、詐取した認証情報を使用して被害者のメールアカウントに不正にアクセスし、以下のような悪用を行う可能性があります:

- 被害者のメールアカウントへの不正アクセス: メールの閲覧、なりすましてのさらなる詐欺メール送信、機密情報の盗み出し

- 他のオンラインアカウントへの不正アクセス: 多くの人が複数のサービスで同じ認証情報を使い回している場合、他のアカウントも危険に晒される

- 個人情報の窃取と悪用: メールアカウントに含まれる氏名、住所、電話番号、クレジットカード情報などの悪用

- さらなる攻撃の足がかり: 詐取したアカウントを使った他のシステムやネットワークへの侵入、マルウェアの拡散

高度化するフィッシングの特徴

Morphing Meerkatは、基本的なフィッシング手法に加えて、以下のような高度な機能も備えています:

多言語対応

フィッシングコンテンツのテキストを12以上の言語(英語、韓国語、スペイン語、ロシア語、ドイツ語、中国語、日本語など)に動的に翻訳する能力により、世界中のユーザーを標的にできます。これにより、攻撃の地理的範囲が大幅に拡大しています。

アンチ解析機能

セキュリティ研究者やマルウェア分析士による分析を妨害するための機能が組み込まれています:

- コードの難読化やインフレート(肥大化)により、コードの可読性を低下させ、解析を困難にします

- マウスの右クリックを禁止したり、Ctrl + S(ウェブページをHTMLとして保存)やCtrl + U(ウェブページのソースコードを表示)などのキーボードショートカットを無効化します

自然なフィッシング体験の演出

スパムメールのメッセージと一貫性のあるデザインの偽ログインページを表示することで、被害者に不審感を抱かせにくくし、認証情報を入力させる可能性を高めています。Infobloxによれば、「ランディングページの設計がスパムメールのメッセージと一貫しているため、全体的なフィッシング体験が自然に感じられる」とのことです。

この「自然なフィッシング体験の演出」こそが、先日公開した記事「「人間」という脆弱スポット」で論じた、攻撃者が特に狙っている部分と言えるでしょう。Morphing Meerkatは、人間の認知プロセスの二重性を巧みに悪用しています。

特に「システム1思考」と呼ばれる、迅速で直感的、無意識的な思考プロセスを攻撃対象としています。被害者が普段から使い慣れているメールサービスの画面が表示されることで、論理的分析を経ない自動的な処理(システム1思考)が働き、そのまま認証情報を入力してしまう可能性が高まります。

また、OODAループ(観察・状況判断・意思決定・行動)の観点からも、Morphing Meerkatの攻撃手法は非常に洗練されています。特に「状況判断」ステージにおいて、被害者は自分が普段使っているメールサービスのページだと認識することで、その後の「意思決定」と「行動」(認証情報の入力)へと自然に誘導されるのです。

さらに、メールの内容からページデザインまで一貫性を持たせることで、被害者の違和感を最小限に抑え、恐怖や緊急性などの感情的トリガーと組み合わせることで、システム2思考(意識的で論理的な思考プロセス)の介入を巧妙に阻止していると言えるでしょう。

darculaとの比較

情報源には、Morphing Meerkatとは別のPhaaSプラットフォームである「darcula」についても言及があります。darculaの最新バージョンであるdarcula-suite 3.0は、リンク一つを入力するだけで、任意のウェブサイトのクローンを作成し、それをカスタマイズしてフィッシングページとして利用できるという強力な機能を備えています。

以前のバージョンでは、darculaが用意した200以上のブランドのテンプレートに限定されていましたが、新バージョンではその制約がなくなり、より広範な標的を攻撃できるようになりました。darculaも、アンチ検出技術(特定のIPアドレスからのアクセス遮断、クローラーのブロック、非モバイルデバイスからのアクセス遮断など)や、フィッシングキャンペーンの管理ダッシュボード、盗まれたクレジットカード情報の画像生成、Telegram連携による通知機能などを備えており、PhaaSプラットフォームが進化し、より高度化・多様化している現状を示唆しています。

まとめと対策

Morphing Meerkatに代表される新世代のフィッシングキットは、DNSのMXレコードを利用した動的ページ生成や多言語対応、アンチ解析機能など、高度な技術を駆使してフィッシング詐欺を展開しています。特に、被害者のメールサービスプロバイダを特定し、それに対応した偽ログインページを動的に生成する手法は、従来のフィッシング攻撃よりも標的型攻撃の様相を強め、被害者に不審感を抱かせにくいという点で非常に危険です。

このような高度化するフィッシング攻撃に対抗するためには、以下のような対策が重要です:

- 不審なメールやリンクには安易にアクセスしない

- メールに含まれるリンクは、直接クリックせず、正規のウェブサイトに直接アクセスする

- 多要素認証(MFA)を有効にして、パスワードが漏洩しても追加の認証を要求するようにする

- 異なるサービスで同じパスワードを使い回さない

- セキュリティソフトを最新の状態に保つ

- 企業や組織では、従業員への継続的なセキュリティ教育を行う

「人間」という脆弱スポットを守るためには、前述した「マインドフルネスの実践」「SIFTメソッドの活用」「批判的思考の育成」「継続的な学習」が特に効果的です。一呼吸置いて冷静に判断する習慣を身につけ、システム2思考を意識的に活性化させることが、このような高度な詐欺から身を守る最大の防御策といえるでしょう。

セキュリティ研究者や関連企業による脅威情報の共有や分析は、このような新たな攻撃手法に対抗するために不可欠であり、InfobloxやNetcraftのような機関の活動は、サイバー空間の安全性を維持する上で重要な役割を果たしています。今後も、Morphing Meerkatをはじめとする進化するサイバー脅威の動向を注視し、最新の対策を講じていくことが求められます。