MintsLoaderを使った二次的なペイロードの配信

要約

このニュースは、MintsLoaderを使った攻撃によって二次的なペイロードが配信されていることを報告しています。MintsLoaderは、感染したシステムにさらなるマルウェアをダウンロードするためのツールとして使われています。

詳細分析

主なポイント

- MintsLoaderを使った攻撃が確認されている

- 二次的なペイロードがダウンロードされている

- MintsLoaderはさらなるマルウェアをダウンロードするためのツールとして使われている

社会的影響

- MintsLoaderを使った攻撃によって、企業や個人のシステムがさらなるマルウェアに感染する可能性がある

- 感染したシステムから個人情報や機密情報が盗まれる可能性がある

- 感染したシステムがボットネットの一部となり、さらなる攻撃に悪用される可能性がある

編集長の意見

MintsLoaderを使った攻撃は深刻な脅威となっていて、特にエネルギー、電力、法律サービス業界を標的としているということが、非常に心配されます。日本ではインフラ系のシステムはいまだに古いOSで動いていることもあり、感染しやすい状況ではないでしょうか?企業や個人はこの種の攻撃に対する対策を強化する必要があります。WindowsのPowerShellをターゲットベースにしているということですので、ファイアウォールやアンチウイルスソフトの設定を見直しつつ、最新のセキュリティパッチの適用も忘れずに。また、ターゲットとなっている業界の従業員に対するセキュリティ教育も怠らないでください。

本日は、このMintsLoaderについて解説していきます。

解説

MintsLoaderとは

はじめに:MintsLoaderの概要

MintsLoaderは、2023年2月頃から確認されている多段階型のマルウェアローダーであり、特に2024年7月から10月にかけて広範囲に拡散したことが確認されています。その名前は、URLパラメータに "1.php?s=mintsXX"(XXは数字)を使用する特徴的なパターンに由来します。MintsLoaderは主に、AsyncRATやVidarなどのRAT(リモートアクセス型トロイの木馬)や情報窃取型マルウェアを、フィッシングメールを介して配布します。ヨーロッパの組織(スペイン、イタリア、ポーランドなど)を標的にしており、JavaScriptとPowerShellで記述されています。

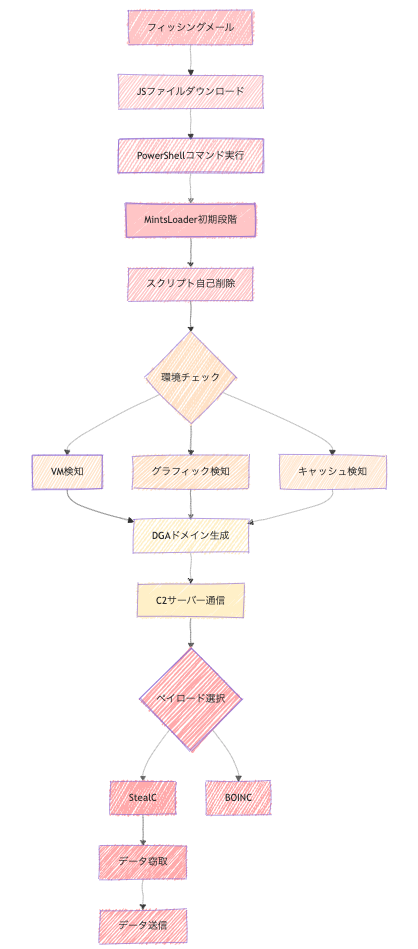

MintsLoaderの感染プロセスは、複数のURLとドメインを経由する多段階のステップで構成されています。これらのドメインの多くは、.topのTLD(トップレベルドメイン)を持つドメイン生成アルゴリズム(DGA)を使用しています。より高度なDGA亜種は、.fun、.com、.cnのTLDも使用します。攻撃は、スパムメール内のリンクをクリックすることで始まり、難読化されたJavaScriptファイルをダウンロードします。このスクリプトは、PowerShellコマンドを実行し、MintsLoaderをダウンロードして実行した後、自身を削除して痕跡を隠蔽します。MintsLoaderは、コマンド&コントロール(C2)サーバーに接続し、サンドボックスを回避し、分析を妨害するための様々なチェックを実行するPowerShellペイロードを取得します。また、毎日の日付を基にC2ドメイン名を生成するDGAも備えています。最終的に、MintsLoaderはStealCという情報窃取マルウェアや、BOINCというオープンソースのネットワークコンピューティングプラットフォームを配布します。

MintsLoaderは、PowerShellベースのマルウェアローダーであり、スパムメールに添付されたリンクを通じて配布されます。これらのリンクは、Kongtuke/ClickFixスタイルのページに誘導するか、JScriptファイルをダウンロードさせます。これらの偽のページは、偽のCAPTCHA認証を表示し、ユーザーをだましてPowerShellスクリプトをコピー&ペーストさせて実行させます。このスクリプトはMintsLoaderをダウンロードし、実行し、その後、システムから削除されます。

MintsLoaderは、C2サーバーと通信して、追加のPowerShellペイロードを取得します。これらのペイロードは、サンドボックス回避や分析抵抗のチェックを行い、最終的にStealCなどのペイロードを配布します。MintsLoaderは、DGAを使用してC2ドメインを毎日動的に生成し、検出を困難にするように設計されています。

MintsLoaderの技術的詳細

MintsLoaderの感染プロセスは、いくつかの段階を経て進行します。まず、ユーザーがスパムメール内のリンクをクリックすると、正規表現パターン「Fattura{8}.js」に一致するJScriptファイルがダウンロードされます。

-

JScriptファイルの実行: ダウンロードされたJScriptファイルは難読化されており、実行されるとまず13秒間スリープします。その後、

WScript.Shellオブジェクトを作成し、Runメソッドを呼び出して、PowerShellコマンドを実行します。このPowerShellコマンドは、curlコマンドを使用してMintsLoaderの最初の段階を取得します。スクリプトは、分析を困難にするために、実行後に自身を削除します。 -

PowerShellによるMintsLoaderのダウンロードと実行: JScriptファイルによって実行されたPowerShellコマンドは、MintsLoaderの最初の段階をC2サーバーからダウンロードします。この応答も難読化されており、

Invoke-Expression(iex) を使用して次の段階を実行します。 -

難読化されたPowerShellスクリプトの実行: 次の段階のPowerShellスクリプトも難読化されており、各行を整数の配列としてデコードし、対応するASCII値に変換します。スクリプトはまず、WMIオブジェクト

Get-MpComputerStatusのIsVirtualMachineプロパティを使用して、標的のシステムが仮想マシンであるかどうかをチェックします。次に、Win32_VideoControllerオブジェクトをクエリし、AdapterDACTypeの値をチェックします。このチェックでは、"Internal"や"Integrated"といった文字列が存在する場合、物理マシンである可能性が高いと判断し、"VMware"、"Bochs"、"Intel"、"SeaBIOS"などの文字列が存在する場合、仮想マシンであると判断します。さらに、Win32_CacheMemoryオブジェクトをクエリし、最初のオブジェクトのpurposeプロパティを比較します。"L1"に等しい場合や4文字未満の場合、仮想マシンである可能性が高いと判断します。 -

DGAによるC2ドメインの生成: MintsLoaderは、毎日の日付と定数を組み合わせてシード値を生成するDGAを使用します。このシード値を基に、文字配列

"abcdefghijklmn"からランダムに文字を選択し、.topTLDを付加することでC2ドメインを生成します。このDGAは、毎日変化するC2ドメインを生成することで、検出を困難にします。また、URIパスの一部は、Get-Randomコマンドを使用して生成されたランダムなASCII文字配列から作成されます。クエリパラメータは、コンピュータ名、キー値(仮想マシンチェックで使用された値)、およびハードコードされた数値(例:527)で構成されます。 -

C2サーバーとの通信: MintsLoaderは、

curlコマンドを使用してC2サーバーにリクエストを送信します。C2サーバーからの応答もまた、難読化されたPowerShellスクリプトであり、iexによって実行されます。 -

最終段階の実行: 最終段階のPowerShellスクリプトも難読化されており、整数をASCIIにデコードします。このスクリプトは、アンチマルウェアスキャンインターフェース(AMSI)をバイパスしようとしますが、不適切な難読化解除により失敗することがあります。その後、

temp[.]shなどのファイルホスティングサイトからペイロードをダウンロードし、一時ディレクトリに書き込み、実行します。このペイロードは、情報窃取マルウェアであるStealCのパックされたサンプルであることが多いです。 -

StealCマルウェアの実行: StealCは、Webブラウザ、拡張機能、アプリケーション、暗号通貨ウォレット、メールクライアントなどに保存された機密データを窃取するマルウェアです。StealCは、XOR暗号化された文字列を使用して、静的解析を回避します。文字列を復号化するルーチンが最初に実行され、復号化された文字列はDWORDポインタとして保存されます。APIを解決した後、デバッグ対策や分析対策のサブルーチンを実行します。たとえば、ユーザー名が "JohnDoe" の場合、マルウェアは終了します。また、ロシア、ウクライナ、ベラルーシ、カザフスタン、ウズベキスタンに関連するデフォルトの言語IDを持つシステムでは実行されません。さらに、プロセッサコアの数、システムの総メモリ量、システムの解像度をチェックし、特定の条件を満たさない場合はマルウェアを終了させます。

- プロセッサコアが1つしかない場合、終了

- メモリが1111MB未満の場合、終了

- 解像度が666未満の場合、終了

-

ハードウェアID(HWID)の生成とC2サーバーへの通信: StealCは、C:\ドライブのボリュームシリアル番号に基づいてハードウェアID(HWID)を生成します。このHWIDはC2サーバーに送信され、盗まれたログのフィルタリングや既知のサンドボックスへのアクセス拒否に使用される可能性があります。最初のHTTP POSTリクエストは、

"<HWID>"を含むスクリプトゲートに送信され、この応答にはBase64エンコードされた設定が含まれます。その後、HTTP POSTリクエストを使用して収集されたデータがC2サーバーに送信され、HTTP GETリクエストを使用して必要なサードパーティライブラリが取得されます。

MintsLoaderの脅威と対策

MintsLoaderは、多段階の感染プロセス、難読化、DGA、およびアンチサンドボックス技術を組み合わせた高度なマルウェアローダーです。フィッシングメールを介して広範囲に拡散し、ヨーロッパやアメリカのエネルギー、石油、ガス、法律サービスなどの組織を標的としています。MintsLoaderは、StealCなどの情報窃取型マルウェアやBOINCなどの正規のソフトウェアを配布し、機密データの漏洩やシステムリソースの悪用を引き起こす可能性があります。

MintsLoaderの脅威に対抗するためには、以下のような対策が有効です:

- Runプロンプトの無効化: グループポリシーオブジェクト(GPO)を使用してRunプロンプトを無効にすることで、PowerShellスクリプトの実行を阻止できます。

- wscript.exeとmshta.exeの無効化: AppLocker GPOまたはWindows Defender Application Control(WDAC)を使用して、wscript.exeとmshta.exeを無効にすることで、JavaScriptやJScriptの実行を防ぎます。

- メールフィルタリングと保護対策の実施: フィッシングメールをブロックし、悪意のある添付ファイルやリンクを検出するために、強力なメールフィルタリングおよび保護対策を導入する必要があります。

- 次世代アンチウイルス(NGAV)またはエンドポイント検出および応答(EDR)ソリューションの導入: NGAVやEDRソリューションを活用して、脅威を検出し、封じ込めることが重要です。

- フィッシングおよびセキュリティ意識向上トレーニング(PSAT)の実施: 従業員にフィッシング詐欺に対する意識を向上させるためのトレーニングを実施し、セキュリティ対策を強化します。

これらの対策を講じることで、MintsLoaderによる攻撃のリスクを大幅に軽減できます。 MintsLoaderは高度な技術を使用するマルウェアローダーであり、常に最新の脅威情報に基づいて対策を講じることが重要です。

背景情報

- MintsLoaderは以前から知られているマルウェアのローダーツール

- MintsLoaderは感染したシステムにさらなるマルウェアをダウンロードする機能を持っている

- MintsLoaderは様々な攻撃キャンペーンで使われてきた