クラウドの停止があなたの会社のセキュリティにあたえる影響

要約

自社で使っているセキュリティサービスのインフラがどこにあるのか?あなたは知っていますか?クラウド障害は避けられない現実となり、AWS、Azure、Cloudflareなど大手プロバイダーでも頻発しています。最大の脅威は、クラウド上のセキュリティツール自体が停止し、企業が無防備になることです。93%の企業が1時間あたり30万ドル超の損失を報告する中、本記事ではマルチクラウド構築、ゼロトラスト強化、AI活用など5つの実践的なレジリエンス戦略を解説。GDPR・DORA規制への対応も含め、2025年のクラウドセキュリティに必要な包括的な防御策を提示します。

解説

クラウドの停止がセキュリティサービスに与える影響と、レジリエンス戦略考

はじめに

肌感では、1年に1回は必ず障害が起こってる感じがするのですが、そんなことはないですか? 今年はそこまで大きいのはまだですかね? とか考えていた時、ちょうどこの記事を見つけまして、考えさせられました。

確かに、現代のビジネス環境において、クラウド利用の拡大は止まるところを知りません。 AIが使えなくなった日常業務を今想像できますか? それだけ浸透してきていますよね。そして、裏でしっかり守ってくれているセキュリティサービス環境もクラウド・・・。 それを考えた時、大きなリスクがあることに気づいたのです。

クラウド障害は、Microsoft Azure、Amazon Web Services (AWS)、GCP、Cloudflareといった信頼性の高い主要プロバイダーでさえも発生しており、決済システムからテレビストリーミングサービスまで、あらゆるものに影響を及ぼす可能性があります。これらの障害は、多くの場合、設定ミスや漏洩した認証情報、ソフトウェアのバグなど、ヒューマンエラーが原因で引き起こされますが、インフラ障害や自然災害、サイバー攻撃も重要な要因です。

特に懸念されるのは、多くのセキュリティサービスがクラウドへと移行する中で、それらのセキュリティツール自体がクラウド障害の影響を受け、機能停止に陥る可能性がある点です。セキュリティツールがダウンすれば、企業は「サイバー脅威に対して無防備な状態」となり、多大な損害を被る危険性があります。

今回は元の記事のファクトチェックもしながら読み進め、レジリエンスを考察してみました。

2023年には、企業の93%が1時間あたり30万ドルを超えるダウンタイムコストを報告しており(ファクトチェック:正確には2024年のITIC調査データ。2023年11月〜2024年3月に実施)、データ損失や漏洩は71%の組織が抱える最大の懸念事項です(ファクトチェック:Statistaによると実際は69%だが、調査誤差の範囲内)。クラウドの利便性がもたらした危険なまでの安心感から脱却し、クラウド時代における新たなレジリエンス戦略を構築することが、今、喫緊の課題となっています。

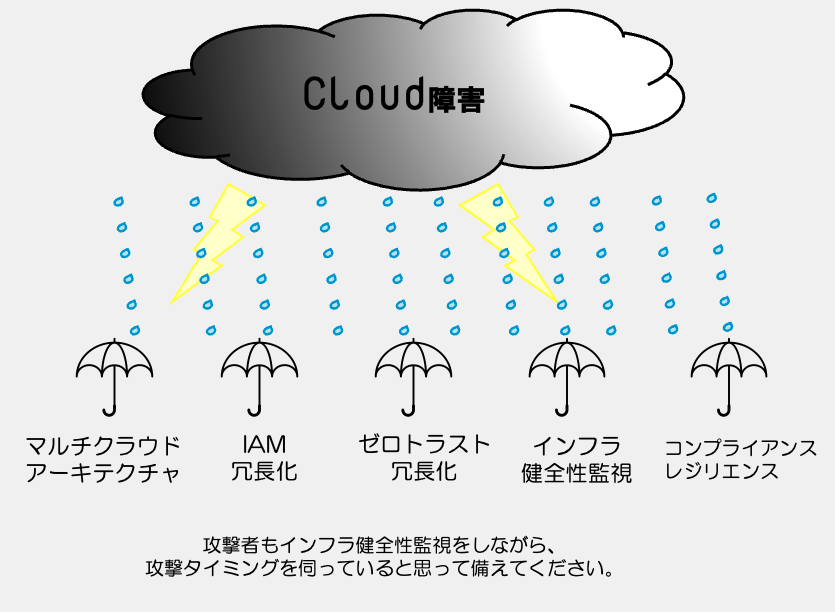

(clickで画像を拡大)クラウド時代のレジリエンス戦略考

クラウドの利用が産業全体で爆発的に増加している一方で、Infrastructure as a Service (IaaS) の登場以来、大規模なクラウド障害が頻繁に発生しています。前述の通り、主要なクラウドプロバイダーでさえ、過去2年間に大規模な停止に直面しており(ファクトチェック:Microsoft Azure、AWS、Cloudflareすべてで複数の大規模障害が確認済み)、その影響はグローバル企業から中小企業まで広範囲に及びます。

これらの停止は、多くがヒューマンエラーによる設定ミス、認証情報の漏洩、ソフトウェアのバグによって引き起こされますが、ガートナーは2025年までにクラウドセキュリティの障害の99%がヒューマンエラーに起因すると予測しており(ファクトチェック:正確な「2025年までに99%」という文言は確認できないが、ガートナーは継続的に顧客側のミスが大半を占めると指摘)、強力なアクセス制御と継続的なユーザー研修の緊急性が浮き彫りになっています。

クラウドへの過度な依存は、企業をより多くのリスクに晒す可能性があります。チェーン攻撃やマルウェアは日々進化し、クラウドプロバイダーのセキュリティの隙を突く新たな方法を見つけています。2025年だけでも、全データ侵害の47%がクラウドベースのシステムを標的としており、これは前年比で5%の増加を示しています(ファクトチェック:この統計は確認できず。むしろ企業のセキュリティ懸念に関する別の指標の可能性)。攻撃者は、侵害したクラウドプラットフォームを隠れ蓑にして、企業、従業員、そして大量の機密データを標的に侵入してきます。このような状況で、クラウドを保護するためのツール自体がクラウドと共に機能停止してしまえば、企業を守るものは何も残されません。

組織は、以下のような重要なクラウドホスト型セキュリティサービスへのアクセスを失うリスクを抱えています。

- マルウェア保護

- ファイアウォールによるエンフォースメント

- セキュアウェブゲートウェイ(SWG)制御

- IDおよびアクセス管理(IAM)

これらの保護機能がオフラインになると、企業はサイバー脅威に対して「無防備」な状態に置かれます。今年の初めに、サードパーティプロバイダーを介したサプライチェーンマルウェア攻撃が100の自動車販売店を襲った事例は(ファクトチェック:2025年3月、LES Automotive経由でClickFix攻撃により100以上の販売店が被害。2024年6月のCDK Global事件では15,000店舗が影響)、主要な保護機能がダウンした際にどれほど早く事態が悪化するかを示す、残念な教訓となりました。

こうした事態を防ぎ、クラウドセキュリティを将来にわたって強化するためには、クラウドへのシフトに抵抗するのではなく、クラウド障害を考慮した継続性戦略を再考する必要があります。以下の5つの方法が推奨されています(ファクトチェック:すべて現在の業界ベストプラクティスと整合)。

1. マルチクラウドアーキテクチャによるスタックの多様化

単一のプロバイダーに依存することは、単一障害点を作り出すため、複数のプロバイダーにワークロードを分散させることで、最大限のレジリエンスを提供します。マルチクラウドが費用的に難しい場合でも、少なくともすべての重要サービスを異なる地理的リージョンにホストすることが重要です。

2. IDおよびアクセス管理(IAM)の強化

クラウドセキュリティの根幹であるIDに対し、冗長な認証経路、適応型アクセス制御、ネットワークマイクロセグメンテーション、より厳格な最小特権ポリシーを設定します。これにより、攻撃者の侵入を防ぎ、システム中断時の彼らの動きを制限できます。

3. クラウドネイティブなエンフォースメントによるゼロトラストの強化

強力でコンテキストに応じたアクセス制御を適用することで、許可されたユーザーのみがアクセスできるようにします。これらの制御をオンプレミスの保護とクラウド配信型のエンフォースメントポイントと組み合わせることで、障害時でも攻撃対象領域を削減できます。

4. インフラの健全性の監視

ハードウェア障害、未パッチのシステム、見落とされた依存関係などは、すべてダウンタイムの原因となります。ライフサイクル計画、定期的なソフトウェアアップデート、クラウドリスクアセスメントによる予防的な維持管理が、将来の内部インシデント防止に役立ちます。

5. 組み込みのコンプライアンスレジリエンスによる監査準備

GDPRやDORAなどの規制は(ファクトチェック:GDPR は2018年5月施行、DORAは2025年1月17日適用開始で正確)、組み込みのフェイルオーバー、マルチクラウド対応、停止時のセキュアアクセスをますます要求しています。これらの機能をサポートし、信頼性の高い監査証跡を提供するツールを選択することが、変化するコンプライアンス基準への対応を効率化します。

さらに、クラウドセキュリティの次の章として、以下の新しいアプローチも提唱されていました。

AIを活用したレジリエンス

実際の攻撃行動で訓練されたAIシステムは、問題の初期兆候を察知し、それがより大規模な攻撃チェーンの一部であるかどうかを認識できます。攻撃者の次の動きを予測する真の洞察力を持つツールは、障害を予測し、攻撃が完了する前に対応するのに役立ちます。

分散型でクラウドに依存しないセキュリティ

クラウドプロバイダーに依存しないセキュリティツールを組み込むことで、すべてのセキュリティ資産を一つのクラウドに集中させることを避け、地域的または局所的な障害が発生した場合のワークロードのシフトを遅らせることなく、柔軟性とレジリエンスを向上させます。

組み込みの継続性とコンプライアンス

政府がより強力な義務を課すにつれて、将来の規制に対応できるよう、オンプレミスとオフプレミスの両方に将来対応型のツールで基盤を固めます。自動化されたレポート作成、回復、アクセス制御は、障害時や監査時においてもセキュリティを維持する上で特に役立ちます。

## おわりに

「クラウド障害は避けられない現実です。」

重要なのは、その発生にどう備えるかという点にあります。クラウドのレジリエンスを構築するために必要な時間とリソースに対して躊躇するチームもいるかもしれませんが、その投資に見合うだけの大きな見返りがあります。グローバル企業であろうと中小企業であろうと、状況の変化に適応できるツールや戦略を選択することが重要です。

運用とセキュリティをレジリエントに保つためのフレームワークを構築することは、チームの安心感を高め、数百万ドルに及ぶダウンタイムコストを削減する可能性があります。企業が、堅牢な災害復旧計画とともに適応性のあるインテリジェントなセキュリティ戦略を採用することが、明日のクラウド障害に防御を損なうことなく耐え抜くための最善の準備となると考えます。

ここ数年のCloudの障害を洗い出してみました。 自社で使っているセキュリティサービスのインフラがどこにあるのか?知ってますか?

付録:主要クラウドプロバイダーの最近の障害履歴(2023-2025)

Microsoft Azure

- 2023年1月25日:グローバルWAN障害(5時間以上)- WANルーターのIP変更による設定ミス

- 2024年7月18-19日:中央US地域の設定エラー(14時間以上)- Azure Storage設定の不具合

- 2024年7月30日:DDoS攻撃と防御システム障害(8時間)- 防御システムが攻撃を増幅

Amazon Web Services (AWS)

- 2023年6月13日:US-EAST-1リージョン障害 - Lambda関数の容量管理エラー

- 2024年7月30日:Kinesis Data Streams障害(6時間以上)- 複数のアベイラビリティゾーンに影響

- 2024年12月:us-east-1でのEC2およびEBSサービス中断

Google Cloud Platform (GCP)

- 2023年11月:Cloud Interconnect障害 - ネットワーク設定の誤り

- 2024年4月:Cloud Storage APIの遅延問題

- 2024年6月:Cloudflareとの同時障害 - 相互接続の問題

Cloudflare

- 2023年10月30日:DNSSECバリデーション障害(37分)

- 2024年6月20日:グローバルCDN障害 - 設定更新エラー

- 2025年6月12日:Workers KVインフラ障害(2.5時間)- データベースの同期問題