DDoS攻撃を利用する脅威アクター - インフォスティールのための煙幕

要約

DDoS攻撃は、単なる混乱を引き起こすための粗雑なツールではなくなってきています。脅威アクターは、DDoS攻撃を利用して、セキュリティチームの注意を逸らしながら、より悪質な侵害を実行しています。これは、クラウドやオンプレミスのシステムが複雑に絡み合う現代の IT エコシステムにおいて、技術的な脆弱性と人的な脆弱性の両方を悪用するパターンとなっています。

詳細分析

主なポイント

- DDoS攻撃が、データ盗難や特権昇格、クレデンシャル盗難などの他の攻撃手法と組み合わされるようになっている

- 脅威アクターは、大量のトラフィック攻撃でセキュリティチームの注意を逸らし、同時に静かな手術的な活動を行っている

- クラウド、オンプレミス、サードパーティSaaSなどが複雑に絡み合う現代のITエコシステムでは、防御が分断されており、攻撃者に好都合な状況となっている

社会的影響

- DDoS攻撃が増加し、より洗練された形態になることで、企業のセキュリティリスクが高まる

- DDoS攻撃を利用した巧妙な侵害手法により、企業の機密情報や重要データが盗難される可能性がある

- DDoS攻撃への対応に追われる中で、他の重要な脅威への対応が後手に回る可能性がある

編集長の意見

DDoS攻撃は単なる混乱を引き起こすツールではなくなっていて、脅威アクターが「戦略的」に利用するようになっています。企業は、DDoS攻撃を単独の事象として捉えるのではなく、より大規模な侵害の前兆として捉え、AI駆動の異常検知ツールの活用や、クラウドとオンプレミスの分離など、防御の強化が必要となっていると考えます。また、セキュリティチームの訓練も、複合的な攻撃シナリオを想定したものに進化させる必要があると思います。

解説

煙幕としてのDDoS攻撃:サービス妨害から静かなデータ侵害へ

文字を読むのが面倒って方は、ポッドキャストでいかがですか? ポッドキャストでお聞きになりたい方はこちらから

はじめに

分散型サービス拒否(DDoS)攻撃は、かつてはサービスを麻痺させるための粗雑なツールと見なされていました。しかし、今日の複雑化したデジタル環境において、その役割は大きく変貌しています。DDoS攻撃はもはや単なる妨害行為ではなく、より巧妙で悪質なサイバー攻撃を隠蔽するための「煙幕」として戦略的に利用されるケースが増えているのです。近年のデータでは、DDoS攻撃が最も多く報告された攻撃形態でありながら、その多くが特権昇格やデータ窃盗といった他の攻撃と組み合わされています。攻撃者は、大規模なトラフィックによる「ノイズ」を意図的に発生させ、セキュリティチームの注意をそらす間に、本来の目的である静かな内部侵害を実行しています。これは単なる理論ではなく、現実世界で観察されている明確なパターンです。防御側がシステム復旧に奔走する中、ひっそりと進行するデータ窃盗やネットワーク侵害を見逃してしまう危険性が高まっています。本稿では、この新たなDDoS攻撃のプレイブックと、それがどのように機能し、組織にどのような脅威をもたらすのかを詳細に解説します。

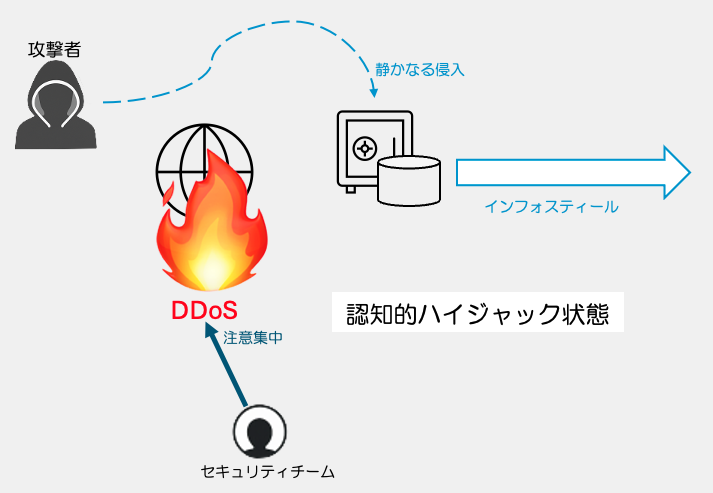

(clickで画像を拡大)手口詳細

DDoS攻撃が従来の「サービス停止」という単純な目的から逸脱し、静かなデータ侵害の隠れ蓑として利用されるようになった背景には、複数の要因が複雑に絡み合っています。

第一に、攻撃者は防御側の思考と行動パターンを深く理解しています。システムがDDoSによって停止状態に陥ると、防御チームの最優先課題はサービスの可用性を迅速に回復することになります。この「火事場」のような状況では、リソース、人員、注意力のすべてがトラフィックの洪水とシステム復旧に集中します。監視ダッシュボードはアラートで赤く染まり、他の潜在的な脅威の兆候は見過ごされがちです。この隙を狙い、攻撃者はDDoSの「ノイズ」の背後で、より静かでステルス性の高いオペレーションを実行するのです。

第二に、現代のITインフラストラクチャは断片化が進んでいます。クラウドサービス、オンプレミスシステム、サードパーティSaaSなどが混在する複雑な環境では、セキュリティ監視とインシデント対応もまた断片化されがちです。異なるチームが異なるツールとダッシュボードを使用し、危機管理における優先順位についての認識も統一されていないことがあります。攻撃者はこの断片化された防御を巧みに突きます。DDoS攻撃が発生し、トラフィック対応に追われる中で、仮想プライベートクラウド(VPC)内でのラテラルムーブメント、不審なアウトバウンド通信、あるいは特定のアプリケーションログの異常といった、より深刻な侵害を示す兆候が見落とされやすくなります。

これらのDDoS攻撃は、単に大量のトラフィックを送り込むだけでなく、より戦術的になっています。攻撃トラフィックは、特定の監視システムを回避したり、正当なトラフィックの「ノイズ」に紛れ込ませたりするために、時間や地理的な分散が注意深く計画されています。例えば、ログインポータルへの突然のトラフィックスパイクは、単なる混雑ではなく、裏で進行している認証情報窃盗やアカウント乗っ取りの隠蔽を目的としている場合があります。

さらに高度な手法として、攻撃者はシステムの定期メンテナンスやセキュリティアップデートのタイミングを狙ってDDoS攻撃を仕掛けます。これにより、システム停止の原因がメンテナンスによるものか攻撃によるものか区別がつかなくなり、攻撃の検出と対処が遅延します。この混乱は、ログ解析を妨げ、パッチ適用を遅らせることで、攻撃者がシステム内で特権を昇格させるための時間稼ぎとなります。また、システムをジャンクトラフィックで過負荷にしながら、**監視の薄い別のアウトバウンドチャネルを通じて機密データを外部に持ち出す(データ窃盗)**という手口も確認されています。

技術的な側面だけでなく、攻撃者は人間の心理的な弱点も深く理解し、悪用しています。インシデント発生時の高ストレス下では、セキュリティ運用センター(SOC)のアナリストでさえ、「認知的なハイジャック」と呼ばれる状態に陥りやすくなります。緊急性の高いDDoS対応に意識が集中し、視野狭窄(トンネルビジョン)に陥り、静かに進行するより深刻な脅威を見落としてしまうのです。これは、文字通り「部屋が火事になっている状況で、窓が開いているか確認する者がいない」ことに例えられます。

具体的な攻撃の流れは、DDoSがログインサーバーなどを攻撃し、監視ツールが機能不全に陥るか遅くなります。アラート過多による疲労が広がる中、攻撃者は以前に入手した認証情報を用いて、システムの片隅で特権を密かに昇格させます。DDoSのノイズを減らすためにログ収集が一時的に制限されている場合など、この活動は検出されません。数日後、ダークウェブでデータが発見され、初めて侵害が発覚するといったシナリオが起こり得ます。これらの「静かな侵害」は、信号がまったくないわけではなく、防御側が最も「騒がしい」アラート(可用性)を優先するように訓練されているため、見過ごされてしまうのです。これらの攻撃は必ずしも未知の脆弱性(ゼロデイ)や高価なエクスプロイトを必要とせず、タイミング、連携、そして人間の反応への賭けによって成功しています。

おわりに

このようなハイブリッド型の攻撃に対抗するためには、防御のパラダイムシフトが必要です。組織は、DDoS攻撃を単なるサービス妨害としてではなく、潜在的な誤誘導、つまりより深刻な攻撃の「開始の合図」として捉え直す必要があります。

対策としては、リアルタイムの人間による分析だけでなく、AIを活用した異常検出ツールの導入が有効です。これらのツールは、たとえダッシュボードが過負荷になっていても、システム全体の微妙な異常パターンを検出し、人間が見落としがちな脅威の兆候を表面化させることができます。また、システムを適切にセグメンテーションし、クラウドとオンプレミスの資産を明確に分離することも重要です。これにより、DDoS攻撃の影響範囲を限定し、内部ネットワークへの可視性を維持できます。システムのパッチを常に最新の状態に保つことも基本中の基本です。

さらに、インシデント対応チームの訓練方法を見直す必要があります。DDoS対応だけでなく、それに並行して発生する可能性のある内部侵害試行を含む、多層的なサイバー攻撃をシミュレーションする実践的な演習を行うべきです。プレッシャーの下で、意図的に「ノイズ」の多い状況での訓練を重ねることで、防御チームは認知的なハイジャックへの耐性を高めることができます。

これらの巧妙なハイブリッド攻撃は、AIによる攻撃の自動化が進むにつれて、今後ますます増加すると予測されます。すべてのサイバーイベントは孤立しているのではなく、より大きな攻撃キャンペーンの一部である可能性があると仮定する必要があります。しかし、希望もあります。DDoSが単なる妨害ではなく、隠された侵入の兆候かもしれない、という認識が広まること自体が、強力な防御力となります。この意識の変化によって、防御の焦点は表面的なDDoS対策から、より深いレベルでの脅威ハンティングへとシフトしていきます。

もちろん、すべてのDDoS攻撃が煙幕であるわけではありません。しかし、もしその一部でもそうであるならば、それを考慮しないことは、セキュリティプログラム全体にとって最も甚大な被害をもたらす見落としとなる可能性があります。騒がしい攻撃の陰で静かに進む侵害という新たな現実において、DDoSを単なる妨害と見なす従来の考え方は、チェスのゲームでチェッカーをプレイするようなものです。今こそ、この認識を改め、DDoS攻撃に遭遇した際には「このノイズの裏で、一体何が起こっているのか?」と自らに問いかける習慣をつけるべきです。なぜなら、現代のサイバーセキュリティにおける本当の侵害は、必ずしも正面から襲ってくるわけではなく、防御側の隙、あるいは注意が逸れる瞬間を待っているだけかもしれないからです。

背景情報

- DDoS攻撃は、かつては単なる混乱を引き起こすための粗雑なツールと見なされていた

- しかし、現在では、より洗練された形態に変化し、戦略的な煙幕として利用されるようになっている

- DDoS攻撃は、最も報告の多い サイバー脅威の1つとなっている