北朝鮮のAPTグループがマルウェアでmacOSユーザーを攻撃、XProtectの検知を回避

要約

新しいmacOSマルウェアバリアント「FlexibleFerret」が、北朝鮮のフィッシング攻撃の一環として開発者や求職者を標的にしていることが明らかになりました。このマルウェアは、AppleのXProtect malware detection toolの最新のシグネチャアップデートを回避する能力を示しており、macOSのサイバーセキュリティに新たな懸念を呼び起こしています。

詳細分析

主なポイント

- 新しいmacOSマルウェアバリアント「FlexibleFerret」が発見された

- このマルウェアは、北朝鮮のAPT(高度な持続的脅威)グループによる「Contagious Interview」キャンペーンの一環として開発されたものだと考えられている

- FlexibleFerretは、偽装されたインストーラーパッケージ「versus.pkg」を使ってユーザーを感染させ、AppleのGatekeeperセキュリティ機能を回避する

- マルウェアは正規のApple Developer署名を使用し、システムの振る舞いを模倣することで検知を逃れている

- XProtectの最新バージョンでも、FlexibleFerretの検知は困難な状況

社会的影響

- FlexibleFerretの出現は、macOSユーザー、特に開発者にとって深刻な脅威となっている

- 攻撃者がマルウェアの配布方法を拡大し、従来の保護策を回避する新しいバリアントを開発しているため、セキュリティ対策の強化が必要となっている

編集長の意見

FlexibleFerretは、高度な手法を使ってAppleのセキュリティ対策を回避しているため、macOSユーザーは十分な警戒が必要です。エンドポイント保護の使用、信頼できないダウンロードの回避、IOCのモニタリングなど、セキュリティのベストプラクティスを確実に実践する必要があります。

本日はこの「FlexibleFerret」について深掘りしていきます。

解説

はじめに

近年、サイバーセキュリティの脅威は高度化・巧妙化の一途をたどっており、macOSを狙ったマルウェアも例外ではありません。

今回取り上げる「FlexibleFerret」は、macOSユーザーをターゲットにした新たなマルウェアであり、Appleのセキュリティ対策であるXProtectを回避する能力を持つ点が注目されています。

このマルウェアは、特に開発者や求職者を狙ったフィッシング攻撃の一環として拡散されており、偽の求人面接やソフトウェアアップデートを装ってユーザーを騙します。

この脅威を理解するために、関連する記事も探し読み進めながらまとめてみました。

macOSの基盤となるセキュリティ機能である**System Integrity Protection (SIP)**の脆弱性が指摘されており、攻撃者がシステムへの不正アクセスを可能にする危険性が示唆されています。

一方、「Orcinius Trojan」は、DropboxやGoogle Docsといったクラウドサービスを悪用して拡散するトロイの木馬であり、VBAマクロを介してWindows OSに侵入し、キーロギングやアクティブウィンドウの監視を行います。

これらの脅威は、それぞれ異なる攻撃手法を用いていますが、共通して言えるのは、ユーザーが自身のシステムを保護するために常に警戒を怠らないことが重要であるということです。

今回の深掘りでは、「FlexibleFerret」の具体的な動作メカニズム、関連する脅威、そしてそれらに対する防御策について、図解を交えながら解説してみます。

エンジニアだけでなく、普段MACを使っている一般ユーザーのみなさんにも、この脅威を正しく理解してもらえるようになればいいなと思っています。

深掘り

FlexibleFerretマルウェアの詳細な分析

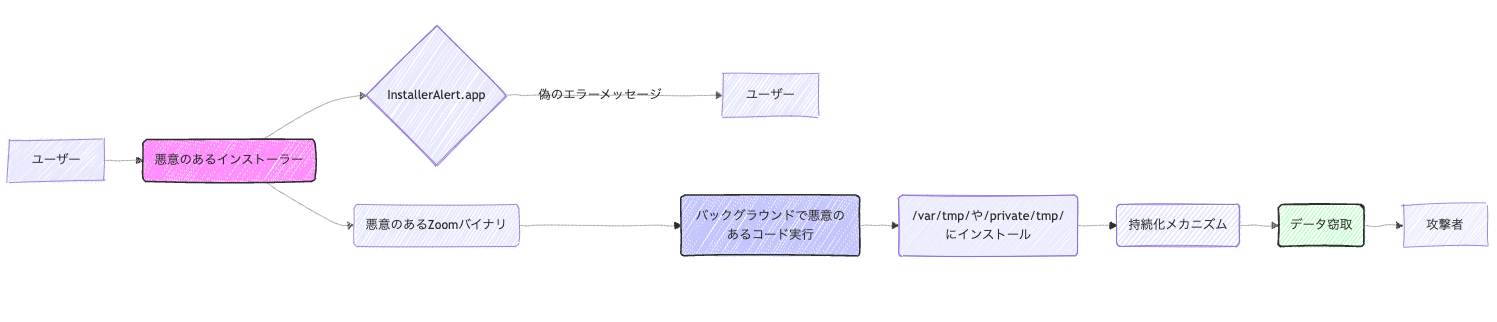

FlexibleFerretマルウェアは、北朝鮮のAPTグループによって展開されている「Contagious Interview」キャンペーンの一環として発見されました。このマルウェアの主な特徴は、以下の通りです。

- 攻撃対象: 主に開発者や求職者

- 侵入経路:

- 偽の求人面接

- 偽のソフトウェアアップデート (例: Zoom)

- GitHub上の偽のコメントやissue

- 偽装手法:

- Apple Developer署名を悪用

- 偽のエラーメッセージ (例: "このファイルは破損しています")

- システムサービスを装った悪意のあるLaunchAgent

- 主な機能:

- Dropbox APIを使用したデータ窃取

api.ipify.orgを利用した感染デバイスの監視

- XProtectの回避: 最新版のXProtectでも検出されない

- 感染後の行動:

/var/tmp/や/private/tmp/にスクリプトやバイナリをインストール/private/var/tmp/logdをターゲットにしたペイロード実行

FlexibleFerretは、**「versus.pkg」という名前の悪意のあるインストーラーパッケージを通じて配布されます。このパッケージには、「InstallerAlert.app」**という偽のエラーメッセージを表示するアプリケーションと、偽のZoomバイナリが含まれています。攻撃者は、Apple Developerの署名を悪用することで、macOSのGatekeeperの保護を一時的に回避し、マルウェアのインストールを成功させます。

関連する脅威:System Integrity Protection (SIP) バイパス

macOSの重要なセキュリティ機能であるSIPの脆弱性(CVE-2024-44243)というのがあります。SIPは、root権限を持つユーザーであっても、システムレベルの操作を制限することで、macOSの整合性を保護する役割を果たします。しかし、この脆弱性を悪用することで、攻撃者はSIPをバイパスし、以下のような不正行為を行う可能性があります:

- 永続的なマルウェアやルートキットのインストール

- macOSのTransparency, Consent, and Control (TCC) フレームワークのバイパス

- セキュリティツールの改ざん

- 攻撃範囲の拡大

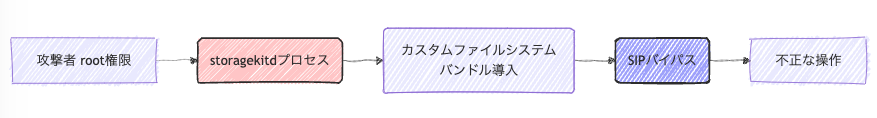

CVE-2024-44243の脆弱性は、macOSの**Storage Kit daemon (storagekitd)**と呼ばれるプロセスを悪用します。攻撃者は、root権限でこの脆弱性を利用し、カスタムファイルシステムバンドルを導入・実行することで、SIPの保護を回避します。この脆弱性の影響を受けるサードパーティ製のファイルシステムには、Tuxera、Paragon、EaseUS、iBoysoftなどが含まれています。

この図は、SIPバイパスの概要を示しています。攻撃者がstoragekitdプロセスを悪用してSIPを回避し、不正な操作を実行するまでの流れを示しています。

Microsoftの研究チームは、Microsoft Defender for Endpointを通じてこの脆弱性を検出し、Appleに報告しました。また、Appleは迅速に対応し、2024年12月のセキュリティアップデートでこの脆弱性を修正しました。

関連する脅威:Orciniusトロイの木馬

「クラウドサービスを悪用して拡散するトロイの木馬「Orcinius」というものもあります。 このマルウェアは、

- 攻撃対象: Windowsユーザー

- 侵入経路:

- Excelスプレッドシート (VBAマクロを含む)

- DropboxやGoogle Docsなどのクラウドサービス経由で二次ペイロードをダウンロード

- 偽装手法: VBA stomping技術を悪用

- 主な機能:

- Windows OSにフックし、キーロギングとアクティブウィンドウを監視

- 検出の困難性: 多段階攻撃であるため、従来の検出方法を回避

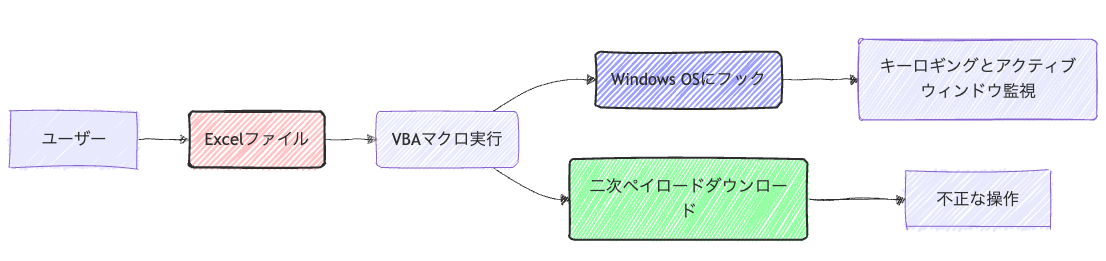

Orciniusは、まずユーザーがExcelスプレッドシートを開くことで攻撃を開始します。このスプレッドシートには、VBAマクロが含まれており、実行されるとWindows OSにフックし、キーロギングやアクティブウィンドウの監視を開始します。また、DropboxやGoogle Docsから二次ペイロードをダウンロードすることで、多段階攻撃を仕掛けます。

この図は、Orciniusトロイの木馬の攻撃の流れを示しています。Excelファイルを開き、VBAマクロが実行されてから、二次ペイロードがダウンロードされ、キーロギングなどの不正な操作が行われるまでの流れを表しています。

Symantecは、ISB.Downloader!gen60, ISB.Downloader!gen68, X97M.Zorex, Web.Reputation.1, WS.Malware.1などの指標をこの脅威に関連付けています。また、VMware Carbon Black製品は、これらの指標をブロックおよび検出するためにアップデートされています。

FlexibleFerret、SIPバイパス、Orciniusの関連性

FlexibleFerret、SIPバイパス、Orciniusは、それぞれ異なるマルウェアや脆弱性ですが、共通して以下の点が挙げられます。

- セキュリティ対策の回避: FlexibleFerretはXProtectを、SIPバイパスはSIPを、Orciniusは従来の検出方法を回避します。

- 多段階攻撃: FlexibleFerretもOrciniusも、侵入から目的達成までに複数の段階を踏みます。

- ユーザーの心理的な隙を突く: FlexibleFerretは求人やソフトウェアアップデートを、OrciniusはExcelファイルを利用します。

これらの脅威は、単独でも十分な脅威となりますが、組み合わさることでさらに深刻な被害をもたらす可能性があります。例えば、SIPバイパスを利用してシステムのセキュリティ機能を無効化し、FlexibleFerretのようなマルウェアをインストールすることが可能です。また、Orciniusのようにクラウドサービスを悪用してマルウェアを配布することで、より多くのユーザーを感染させることも可能です。

まとめ

今回は、macOSを標的とした新たなマルウェア「FlexibleFerret」を中心に、関連する脅威であるSIPバイパスとOrciniusトロイの木馬について解説しました。これらの脅威から身を守るためには、以下の対策が重要となります。

- システムのアップデート: Appleが提供するセキュリティアップデートを常に適用し、最新の状態を維持する。

- セキュリティツールの活用: Microsoft Defender for Endpointなどの包括的なエンドポイント保護ツールを導入し、異常な活動を監視する。

- プロセスの監視: 特別な権限を持つプロセス(特に

storagekitdのようなプロセス)を監視し、不正な動作がないか確認する。 - 不審なソフトウェアの回避: 不明なソースからのソフトウェアのダウンロードやインストールを避け、信頼できるソースからのソフトウェアのみを利用する。

- 管理者権限の制限: 可能な限り、管理者権限を必要とする操作を制限し、マルウェアが侵入する余地を減らす。

- セキュリティ意識の向上: フィッシング攻撃やソーシャルエンジニアリング攻撃の手口を理解し、警戒を怠らない。

さらに、開発者やエンジニアの方は、以下の点にも注意する必要があります。

- コード署名の確認: ソフトウェアのダウンロード元が信頼できるか、署名が有効であることを確認する。

- GitHubの利用: GitHub上のissueやコメントの真偽を注意深く確認し、不審なファイルはダウンロードしない。

- APIの利用: Dropbox APIなどのクラウドサービスを利用する際には、アクセス権限を適切に設定し、不正利用を防ぐ。

- CI/CDパイプラインのセキュリティ強化: DevSecOpsを実践し、開発プロセスにセキュリティを組み込むことで、早期に脆弱性を発見・修正する。

今回の「FlexibleFerret」の事例が示すように、攻撃者は常に新たな技術や手法を駆使してセキュリティ対策を突破しようとします。そのため、ユーザーは常に最新の脅威情報にアンテナを張り、セキュリティ対策を継続的に見直す必要があります。そして、セキュリティは特定の個人や組織だけの問題ではなく、誰もが意識し、協力して取り組むべき課題であることを再認識する必要があると思います。

背景情報

- FlexibleFerretは、より広範なFERRETマルウェアファミリーの一部

- FERRETマルウェアは、2024年12月に初めて発見された

- FERRETマルウェアは、偽の求人面接を通じてユーザーを誘導し、悪意のあるソフトウェアをインストールさせる「Contagious Interview」キャンペーンに関連付けられている

- FERRETマルウェアは、開発者を標的にしたGitHubでの攻撃も行っている