「攻撃者にとっては、「人の心」すら、攻撃ポイント」Webflow CDNとCAPTCHAを悪用した新しい詐欺攻撃、クレジットカード情報を盗もうとする

要約

Netskope Threat Labsは、テクノロジー、製造、銀行業界などの様々な業界のユーザーを標的とする高度な詐欺キャンペーンを明らかにしました。このキャンペーンは2024年半ばから活発化しており、Webflowのコンテンツデリバリーネットワーク(CDN)にホストされた悪意のあるPDFファイルをダウンロードさせることで、クレジットカード情報、メールアドレス、氏名などの機密情報を盗もうとしています。

詳細分析

主なポイント

- 攻撃者は検索エンジン最適化(SEO)手法を利用して、ドキュメント、チャート、書籍のタイトルを検索しているユーザーを標的にしています。

- 悪意のあるPDFファイルには複数のキーワードが埋め込まれており、ユーザーとの接触機会を高めています。

- PDFファイルを開くと、偽のCAPTCHA画像が表示され、それをクリックするとCloudflareのTurnstile CAPTCHAにリダイレクトされます。

- Cloudflare CAPTCHAを完了すると、元の検索クエリに関連したファイルをダウンロードするよう求められ、その際に個人情報とクレジットカード情報の入力を要求されます。

- クレジットカード情報を複数回入力しても、エラーメッセージが表示され、HTTP 500エラーページにリダイレクトされます。

社会的影響

- 個人情報とクレジットカード情報の流出による金銭的被害

- 信頼できるサービスを悪用した詐欺行為による企業の信用毀損

- サイバー犯罪の高度化に伴う社会的不安の増大

編集長の意見

この攻撃手法は非常に巧妙であり、ユーザーの心理的な信頼感を巧みに利用して、ユーザーが疑うことなく個人情報やクレジットカード情報を提供してしまうよう仕向けています。無料ダウンロードを謳うPDFや文書のURLは慎重に確認し、:正規のCAPTCHAが表示されても、最終的なURLをチェックし、不審なサイトでないか確認するようにしてください。タダより高いものは無い。をいつも気にしてください。

本日はこの攻撃手法について、心理的要素を考察しながら、深掘りします。

解説

攻撃者にとっては、「人の心」すら、攻撃ポイント

はじめに

現代のフィッシング攻撃は、単なる技術的な不備の狙いに留まらず、あらゆる場面でユーザーの心理的バイアスを巧妙に利用する点が特徴です。攻撃者は、ユーザーが日常的に目にする信頼できるブランドやセキュリティ機能―たとえば、WebflowのCDN Captcha、Googleのロゴ、SSLロックマーク―を巧みに取り入れることで、正当なサイトと錯覚させ、無意識のうちに安心感や信頼感を与えます。こうした手法は「権威バイアス」や「慣性効果」、さらには「緊急性による注意散漫」といった心理的メカニズムに依拠しており、ユーザーは一見すると安全な印象を受けたために、通常ならば確認すべき微細な違和感や不審な点に気づかず、結果として個人情報や認証情報を容易に入力してしまいます。

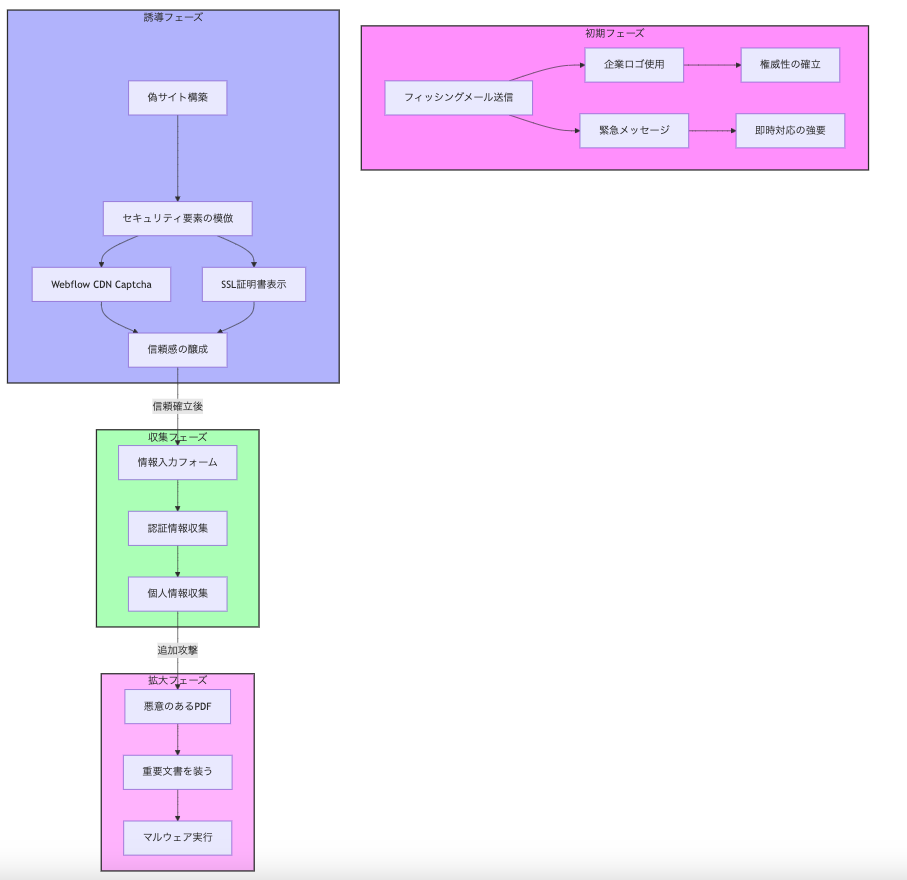

特に、Webflow CDN Captchaの悪用事例は、セキュリティの証として広く認識される機能を逆手に取る攻撃手法の最新例といえます。これは、攻撃者が正規サービスの信頼性を利用し、ユーザーの注意を他の不審要素から逸らす典型的な例です。さらに、攻撃は単一のフェーズに留まらず、フィッシングメールによる誘導、偽サイトでの情報入力、さらには「悪意のあるPDF」の配布と多段階に展開し、それぞれの段階でユーザーの心理的脆弱性―たとえば「認知的省力化」や「確認バイアス」―を突いています。こうした心理的操作がなければ、技術的に巧妙であっても多くの場合、ユーザーは疑念を抱き、行動を控えるはずです。

心理操作の要素の観点から

攻撃の各段階における具体的なプロセスと、そこに潜む心理操作の要素、さらには類似の事例について詳細に解説します。

-

フィッシングメール・SNSメッセージによる初動誘導

- 手法の概要:

攻撃は、公式を装ったフィッシングメールやSNSメッセージで開始されます。メール本文には、急を要する内容(例:「アカウントに不審な動きがある」「重要な更新が必要」)や、企業ロゴ、正規の文体が用いられ、ユーザーの不安や焦りを煽ります。 - 心理的要素:

- 権威バイアス: 既知のブランドや企業を模倣することで、ユーザーは「公式な連絡」と信じ込みやすくなります。

- 緊急性の演出: 即時対応を促すことで、通常の慎重な判断が働かず、急いでリンクをクリックしてしまう傾向があります。

- 類似事例:

2016年のGoogle Docsを装ったフィッシングでは、実際のGoogleロゴとドキュメント共有通知を模倣することで、ユーザーがリンクを無警戒にクリックするケースが確認されています(参考:APWGレポート 2016)。

- 手法の概要:

-

偽サイトへの誘導と信頼構築の段階

- 手法の概要:

フィッシングメール内のリンクをクリックすると、外観や機能が正規サイトと極めて似通った偽サイトに遷移します。ここで、WebflowのCDN Captchaなど、信頼性の高いセキュリティ要素が埋め込まれているため、ユーザーは「ここなら安全」と感じやすくなります。 - 心理的要素:

- 視覚的・認知的バイアス: 日常的に利用しているセキュリティ機能が配置されていることで、「本物らしさ」を強化し、無意識のうちに安心感を抱かせます。

- 確認バイアス: 一度安全だと判断すると、その後の疑念や違和感を意識的に無視してしまう傾向が強まります。

- 類似事例:

攻撃者がGoogle reCAPTCHAやFacebookのログイン画面を模倣して、偽サイトに組み込む手法が複数報告されています。2020年には、Zoomの公式サイトを装ったフィッシングサイトにも同様の手法が用いられ、ユーザーが見慣れたUIにより警戒心を失う事例がありました。

- 手法の概要:

-

認証情報の入力とデータ収集

- 手法の概要:

信頼が確立された段階で、偽サイトはログインフォームや個人情報の入力欄を提示します。ユーザーは、既に安全な環境だと誤認しているため、通常の入力プロセスを踏んでしまいます。 - 心理的要素:

- 慣性効果: 既に「正規の手順」に従っているという認識から、さらなる確認を怠る傾向が見られます。

- 自動思考: 認証情報入力という「日常的な作業」が、無意識のうちに行われるため、細部への注意が希薄になります。

- 手法の概要:

-

悪意あるPDFファイルの配布

- 手法の概要:

偽サイトやフィッシングメールの別のフェーズとして、ユーザーに対して「重要な資料」や「利用規約」などを理由にPDFファイルのダウンロードを促すケースがあります。これらのPDFには、攻撃者が仕込んだマルウェアや悪意のあるスクリプトが埋め込まれている可能性があります。 - 心理的要素:

- 安心感と信頼: PDFは通常、公式文書として認識されるため、ユーザーは「害がない」と判断し、ファイルを開封してしまう傾向があります。

- 注意散漫: すでに複数のセキュリティ要素により安心感を得ているため、ファイル内部の危険性に気づかず実行してしまうリスクが高まります。

- 技術的背景:

PDF内に埋め込まれたJavaScriptや脆弱性(例:Adobe Readerの過去のゼロデイ脆弱性、CVE-2010-0188など)を突く攻撃が、2000年代後半から2010年代初頭にかけて多数報告されています。これらは、PDFが「無害な文書」という固定観念を利用した典型例です。

- 手法の概要:

-

ユーザー心理の全体的な操作メカニズム

- 権威・信頼の利用:

攻撃者は、正規のブランドやセキュリティ要素を模倣・悪用することで、ユーザーが無意識に「安心感」を抱く状況を作り出します。 - 緊急性と焦燥感の誘発:

「すぐに対応しなければならない」というメッセージが、普段ならば慎重に行動するはずのユーザーに、即断即決を強いる効果があります。 - 認知的省力化:

日常の繰り返し作業として認識される情報入力やファイル閲覧は、ユーザーが無意識に処理してしまうため、細かな不整合に気づきにくくなります。

- 権威・信頼の利用:

まとめ

現代のサイバー空間における攻撃は、単なる技術的侵入を超え、ユーザーの認知や心理に対する戦略的介入へとシフトしています。従来の「あなたのアカウントがすぐに危険に晒される」といった単発の警告メッセージではなく、攻撃者は信頼性の高いセキュリティ要素や馴染みのあるデザイン(例:Webflow CDN Captcha)を巧みに利用することで、ユーザーに「安全」だという錯覚を抱かせ、その結果として個人情報や認証情報を入力させる多層的な攻撃を実行しています。 同様の心理操作を伴う攻撃事例は、過去にも確認されています。たとえば、2016年のGoogle Docsを装ったフィッシングや、2020年のZoomを狙ったフィッシングは、いずれもユーザーの信頼感を巧妙に利用して、不審なリンクや偽サイトへの誘導を成功させました。また、悪意あるPDFファイルの配布に関しても、Adobe Readerの脆弱性を突く攻撃が複数回報告されており、ユーザーが「無害な文書」という固定観念により警戒を怠るケースが続出していruのです。 こうした背景から、単一の技術対策だけではなく、ユーザー教育や心理的バイアスの理解を深めることが、今後のセキュリティ対策において不可欠となってくるでしょう。

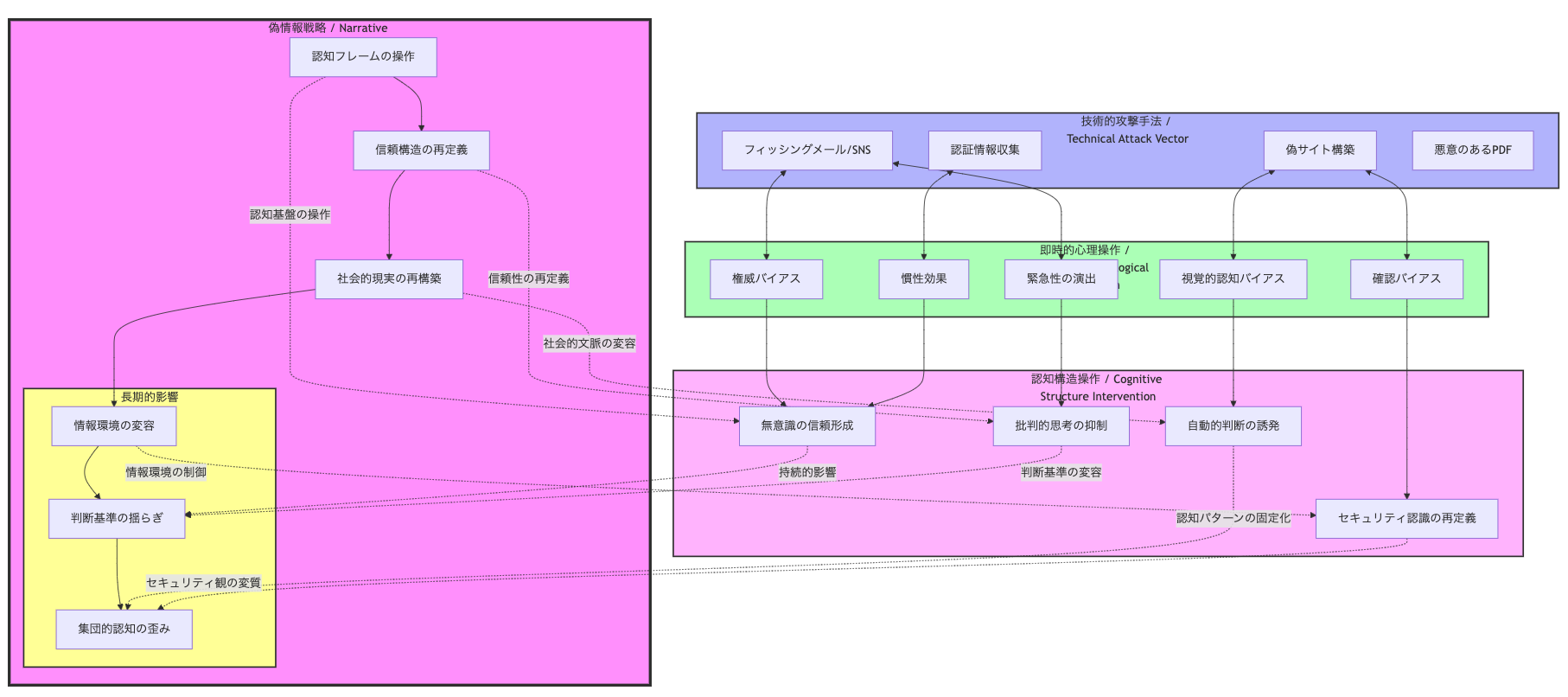

ここで注目すべきは、単発のフィッシング攻撃とは一線を画す**偽情報戦略(narrative warfare)**の存在です。偽情報戦略とは、長期的かつ体系的に対象の認知フレーム全体を操作し、情報の受け取り方や信頼の構造そのものを変容させる試みです。たとえば、国家レベルや大規模組織が展開する情報操作キャンペーンでは、SNSやマスメディアを介して、一連のストーリーやイメージを意図的に流布し、対象集団の感情や信念体系に持続的な影響を及ぼすことが知られています。こうしたキャンペーンは、単に一瞬の焦燥感を煽るのではなく、ユーザーが長期にわたって「何が正しいのか」という判断基準すら揺るがす可能性を秘めています。

具体的には、攻撃者は信頼できるセキュリティシンボル(例:公式なCaptcha表示)を巧みに取り込み、ユーザーに対して安全な環境だと無意識に認識させます。この戦略は、ユーザーが既に形成している認知の枠組みやバイアス(権威バイアス、認知的省力化など)に訴えかけ、細かい違和感に気づかせないように設計されています。結果、ユーザーは通常ならば慎重に確認すべき点を見逃し、攻撃者の用意した偽サイトに自発的に情報を入力してしまうのです。

さらに、偽情報戦略は単なる個別の攻撃手法に留まらず、社会全体の情報環境を変容させる手段としても用いられます。たとえば、国家間のサイバー戦略や、組織的なプロパガンダ活動においては、特定の物語やフレームを作り上げることで、社会的混乱や信頼の低下を狙うケースが増加しています。こうした現象は、サーバーやネットワークなどのインフラ攻撃とは異なり、人間の心や認知構造に直接介入するため、防御策としては技術的対策に加え、情報リテラシーや批判的思考の養成が不可欠となります。

総じて、現代のサイバー攻撃は、技術と心理の二軸から攻撃対象を狙う複雑な戦略に進化しています。攻撃者は、信頼性の高いセキュリティ要素を利用して一時的な安心感を与え、その裏で巧妙な偽情報戦略により長期的な認知操作を実現しています。今後は、技術的な防御策とともに、ユーザー自身が情報操作のリスクを認識し、持続的に批判的思考を養うことが、サイバーセキュリティ全体の防衛力を高める上で重要となるでしょう。

背景情報

- この攻撃キャンペーンは2024年半ばから活発化しており、Webflow CDNやCloudflare CAPTCHAなどの正当なサービスを悪用することで、静的スキャナーやその他の検出メカニズムを回避しています。

- 標的地域は主に北米、アジア、南ヨーロッパです。

- この詐欺スキームは、悪意のある目的のために信頼されるプラットフォームを悪用する、サイバー犯罪者の高度化した手口を示しています。