地政学リスクとサイバーセキュリティの現状:東南アジアの新たな戦場

要約

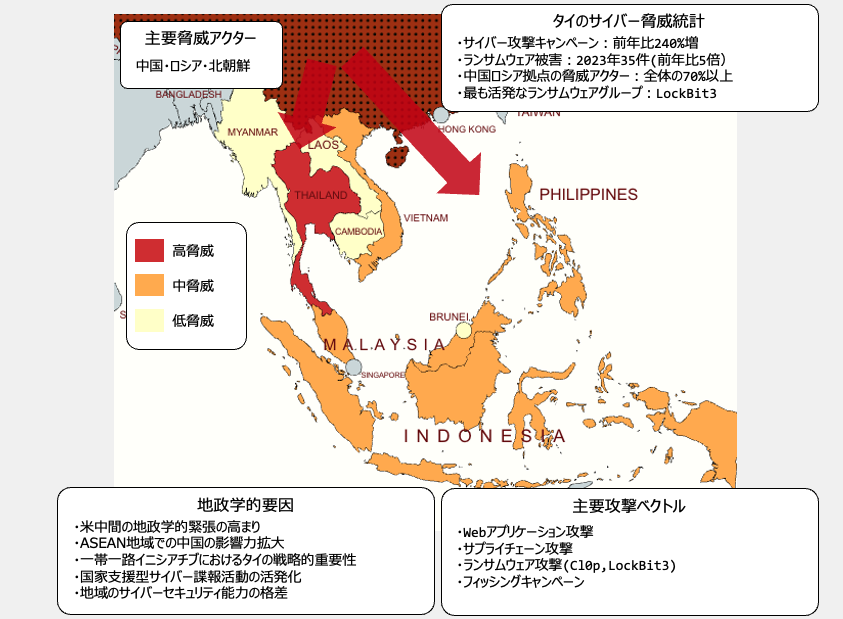

IPAの10大脅威でも選出された「地政学的リスクに起因するサイバー攻撃」について。地政学的リスクに起因するサイバー攻撃が増加する中、タイでは2024年にサイバー攻撃が前年比240%増加。中国・ロシアを拠点とする脅威アクターが70%以上を占め、金融・IT・産業コングロマリットが標的になっています。地域内の他国とのサイバーセキュリティ対応格差も顕著で、ASEANの地域協力が進む中、日本支援のサイバーセキュリティ能力構築センターがタイに設置され、人材育成が進められているとのことです。

解説

タイのサイバーセキュリティ状況:地政学的視点からの分析

IPAの10大脅威でも、今年初めて選出された「地政学的リスクに起因するサイバー攻撃」。ちょうどこの地政学的リスクに起因するサイバー攻撃に関するニュースが入ってきましたので見たところ、 今、まさしく注目されている南太平洋地域の話でもありましたので、今回PacketPilotではこのニュースに注目し深掘りしてみました。

このようなことが欧州では日常的に起こっています。だから日本と違い色々なセキュリティに関することにすごく先進的でもあると考えられます。 しかし、昨今のDDoS攻撃、ランサムウェア攻撃を見ても、すぐ近く、地政学的に気をつけないといけないお国からの攻撃も増えてきていますし、遠い国のお話しではなく日本も実は絡んでいますので、ちょっと今までとは視点を変えて読んでみてください。

はじめに

タイは東南アジアにおける地域金融の中心地としての地位を確立しつつあり、その経済成長とデジタル化の急速な進展が、サイバー脅威アクターにとって魅力的な標的となっています。特に、金融サービス、エネルギー、自動車、製造、医療といった高価値の産業が、経済的利益とサイバー諜報活動の双方を目的とした攻撃の対象となっています。また、ASEANにおける戦略的な地政学的地位は、米中間の対立をはじめとする地政学的な緊張の影響を受けやすく、国家支援型の脅威アクターによる諜報活動も活発です。サプライチェーンへの組み込みや、観光・ホスピタリティ分野が保有する大量の個人情報や金融データも、サイバー犯罪者にとって重要なターゲットとなっています。

サイバーインテリジェンス企業CYFIRMAの報告によれば、2024年にはタイを標的としたサイバー攻撃キャンペーンが前年比240%増の17件に急増しており、地政学的な緊張の高まりと戦略的セクターへの注目度の増加が背景にあると分析されています。2023年から2024年にかけて東南アジア全体でサイバー犯罪が82%増加する中、タイはシンガポール、インドネシア、ベトナムと並んで最も攻撃を受けている国の一つとなっています。特に中国関連のハッカーによる攻撃は2022年末から2021年同期比で20%増加しており、地域全体の地政学的緊張を反映しています。本稿では、これらの情報に基づき、タイにおけるサイバー脅威の現状を技術的な側面と具体的な数値データを中心に詳細に解説するとともに、地域内の他国との比較分析を行います。

(clickで画像を拡大)深掘り

地政学的背景とサイバー脅威の発生源

CYFIRMAの分析によると、タイを標的とする脅威アクターの70%以上が中国とロシアを拠点としており、これらの国々がタイの地政学的および経済的な立場に強い関心を持っていることが示唆されています。また、北朝鮮も金銭的動機によるサイバー攻撃の主要な発生源の一つです。国内および地域に拠点を置く脅威アクターの存在も確認されており、多層的な防御戦略の必要性が強調されています。確認された脅威アクターとしては、国家支援型APTであるMISSION2025、Lazarus Group、TA505などが活動を主導しており、中国、北朝鮮、ロシアに関連するアクターの存在は、タイが戦略的および経済的に重要なターゲットであることを裏付けています。これらの脅威アクターは、諜報活動から金銭的利益まで、多様な動機を持っており、クロスセクターでの脅威の可視化と経営層の監視が不可欠です。

こうした国家支援型の攻撃が増加している背景には、タイが東南アジアにおいて重要な地政学的位置を占めていることがあります。特に、中国は「一帯一路」イニシアチブにおいてタイを重要な拠点と位置付けており、経済的・軍事的利益のためにサイバー諜報活動を展開していると考えられます。また、タイは米国の同盟国でもあるため、米中の地政学的競争の影響を強く受けており、政治的・経済的情報の収集を目的とした攻撃の標的となっています。

ベトナムとの比較:サイバーセキュリティ対応の違い

ベトナムもタイと同様に、国家支援型のサイバー攻撃の標的となっていますが、対応策において異なるアプローチを取っています。ベトナムは2023年に「国家サイバーセキュリティ戦略」を策定し、2025年までに世界のサイバーセキュリティ指標で25位から30位に入ることを目標に掲げています。また、国家機密や重要情報を保護するための国産の暗号化インフラ開発にも注力し、重要情報インフラに対する「4層保護モデル」を推進しています。特に注目すべきは、ベトナムは中国のハッカーによるサイバー攻撃への懸念から、5Gネットワークにおけるファーウェイの投資を減らし、Viettelの独自チップとデバイスを使用した5Gインフラの開発を進めている点です。

一方、タイは2018年にサイバーセキュリティ法を施行しましたが、その内容は国家サイバーセキュリティ委員会に対し、「深刻なサイバー脅威」が実際に発生した場合や予測される場合に、裁判所の命令なしに個人を尋問したり、民間の財産に立ち入ったりする権限を与えるものとなっています。また、追加のサイバーセキュリティ規制委員会は、コンピュータデータとネットワークにアクセスし、情報のコピーを作成し、コンピュータまたは任意のデバイスを押収する広範な権限を持っており、「緊急の場合」には裁判所の令状が不要とされています。この法律は、アジア諸国で増えている政府によるインターネット管理を強化する法律の一部として批判を受けています。

標的技術とマルウェアの傾向

攻撃対象となった技術の中で最も多かったのはWebアプリケーションであり、これは重要なビジネス資産や顧客向け資産がインターネットに公開されている状況を反映しています。次いで、オペレーティングシステムとデータベースが標的となっており、これらは基幹インフラへの侵入を試みる攻撃を示唆しています。この傾向は、アプリケーション層のセキュリティ対策、パッチ管理の徹底、継続的な脅威監視の重要性を浮き彫りにしています。

観測されたマルウェアとしては、Cl0p Ransomware、Commodity Malware、NukeSped RATが最も一般的であり、この組み合わせは、金銭目的のランサムウェア攻撃と国家支援型の諜報活動の両方が活発であることを示唆しています。Cobalt StrikeやPlugX RATといった高度なツールも確認されており、これらは高度で持続的な侵入(APT)が行われていることを示しており、深い脅威の可視化と堅牢なエンドポイント防御戦略の必要性を強調しています。

攻撃の動機と標的産業

攻撃の動機を見ると、情報窃盗と諜報活動が全体の55.56%を占めており、国家レベルでの政治的、経済的、戦略的なデータへの関心の高さがうかがえます。一方、金銭的利益とサイバー犯罪は合計で40%を占めており、タイの成長するデジタル経済が収益性の高い標的となっていることが示されています。

標的となった産業では、金融サービス、ITサービス、産業コングロマリットが最も頻繁に攻撃を受けており、これらのセクターの経済的な重要性と高いデジタル依存度が背景にあると考えられます。政府機関や銀行も継続的な攻撃圧にさらされており、戦略的な諜報活動と金銭的な動機の両方が考えられます。ランサムウェアの標的となった産業では、消費財・サービス、IT、製造業が上位に挙げられ、これらのセクターの高いデジタル依存度と経済的価値がランサムウェア攻撃者にとって魅力的であることを示しています。エネルギー、物流、政府機関も一貫して標的となっており、広範な産業にわたる脅威の存在が明らかになっています。

ランサムウェアの脅威と対応の現状

ランサムウェアの脅威は深刻度を増しており、CYFIRMAのデータによると、2023年には4,723件、2024年には5,123件のランサムウェア被害が確認され、8.5%の年間の増加を示しています。タイ国内においては、2023年に35件のランサムウェア被害が確認されており、これは2022年の5倍という大幅な増加です。2024年には一時的な減少が見られたものの、脅威は依然として高く、2025年4月時点で既に8件の被害が報告されています。最も活発なランサムウェアグループはLockBit3であり、タイにおけるランサムウェア活動の52.78%以上を占めています。その他、RansomHubやQilinといったグループも活動しており、Ransomware-as-a-Service(RaaS)のエコシステムの拡大を示唆しています。過去にはHiveやLockBit3といった主要なランサムウェアグループのテイクダウンがありましたが、その後すぐに他のRaaSや新たなグループ(RansomHubなど)が出現し、脅威が継続していることが確認されています。

タイのサイバーセキュリティ投資は19億1,000万バーツ(約76億4,000万円)に達していますが、IoT、WiFi 6、5Gといった新技術の普及に伴い、サイバー攻撃の可能性は増大しています。特に、運用技術(OT)システム、接続された医療機器、空港、スマートビルディングシステムが攻撃の標的となる可能性があります。また、オンライン人口の急増やモバイルバンキング、eコマース、デジタル政府サービスなどのサービスの普及により、サイバー攻撃の数が増加しています。

ASEAN地域のサイバーセキュリティ協力とタイの役割

ASEANは2021年から2025年にかけてのサイバーセキュリティ協力戦略(CCS)を策定し、サイバー対応能力の向上、地域のサイバー政策の強化と調和、サイバー空間における信頼の強化、地域の能力構築に焦点を当てています。2017年に形成された最初のCCSは、サイバーイニシアチブに関する地域協力の初期ロードマップを示しました。

この取り組みの一環として、ASEAN加盟国(AMS)のCSIRTを調整するASEAN CERTが設立され、国家レベルのAMS CERT間の調整と情報共有を促進し、サイバーセキュリティの専門家と組織のASEAN連絡先(POC)ネットワークを開発・維持し、AMS国家CERTのためのASEANサイバーセキュリティ会議、トレーニング、訓練を主催し、地域のサイバーセキュリティ演習を実施・支援しています。

タイはこのASEAN域内の協力において重要な役割を果たしており、特に日本が支援するASEAN-日本サイバーセキュリティ能力構築センター(AJCCBC)がタイに設置されています。AJCCBCは、ASEAN加盟国にサイバーセキュリティトレーニングを提供する物理的な場所であり、トレーニングやその他の活動を通じて、4年間でASEANのサイバー人材を700人以上に増やすことを目指しています。

新興脅威とフィッシング攻撃の状況

2023年1月1日から12月31日までの期間に、CYFIRMAの高度なテレメトリシステムが検出したフィッシングキャンペーンは794,716件に上り、インドネシアが東南アジアで3番目に標的にされた地域として浮上しました。同様の傾向はタイでも見られ、特に金融セクターを狙ったフィッシング攻撃が増加しています。

また、サプライチェーンや第三者への依存度の高まりは、新たな脆弱性を生み出し、APTやサイバー犯罪者によって悪用されています。Webアプリケーションやクラウドインフラは主要な攻撃対象であり続けており、デジタル変革のスピードに対してセキュリティ投資が追いついていない現状が示唆されています。タイ語や東南アジアの言語を使用する攻撃者の存在も増えており、国内のターゲットに対する知識を持つローカルな脅威エコシステムが進化していることが示されています。また、金融、ITからエネルギー、物流、消費財まで、あらゆる産業が攻撃の対象となっており、セクター固有のサイバーレジリエンス戦略の必要性が高まっています。地域および国内の緊張に関連した、偽情報工作、ハックアンドリーク戦術、政治的な動機による改ざんといったサイバー攻撃も増加傾向にあります。

中国の地政学的利益とサイバー活動の関連性

中国はタイに対するサイバー活動において、いくつかの地政学的目標を持っています。特に、タイが新たな技術や投資のテスト市場として、また中国の「一帯一路」イニシアチブの重要な結節点として価値があるためです。また、タイは中国とASEAN間の主要な経済的・外交的橋渡し役を果たしており、中国は情報操作キャンペーンやサイバー作戦を通じて、経済・外交関係を有利に進めようとしています。

加えて、タイの政治的不安定さや民主主義への移行期間は、中国にとって介入の機会となっています。偽情報キャンペーン、選挙干渉、政治組織への攻撃を通じて、タイの政治的方向性を外国の利益に沿うように形作る可能性があります。また、タイの拡大しつつもまだ比較的脆弱なサイバーセキュリティインフラは、新しいサイバー戦術やツールのテスト場としても魅力的です。国家アクターは、より戦略的に重要な国や敵対的な国に展開する前に、高度なマルウェア、ランサムウェア、サイバー諜報ツールの有効性をテストするためにリスクの低い作戦を実施する可能性があります。

地域間比較:サイバーセキュリティ対応の格差

ASEAN加盟国のサイバー能力には大きな差があります。シンガポールやマレーシアなどの国々は国家サイバーセキュリティ構造と強力な技術エコシステムを持っているのに対し、ミャンマー、カンボジア、ラオスなどの加盟国はリソースが最小限で、技術インフラが貧弱であり、サイバー対応能力が制限されています。また、デジタル統合もASEAN諸国間で異なり、シンガポールが最高レベル(平均スコア80.70)であるのに対し、ミャンマーは最低レベル(平均スコア30.11)となっています。

この格差はサイバーセキュリティ対応にも反映されており、例えばフィリピンではサイバーセキュリティに関連するインシデントに対応する国家コンピュータ緊急対応チームが、2023年1月から8月までの間に全国で3,000件のインシデントに対応し、既に処理能力を超えている状態です。一方、シンガポールは2018年にサイバーセキュリティ法を制定し、エネルギー、銀行、通信などの重要なサービスを提供する「重要情報インフラストラクチャ」(CII)の特定に焦点を当て、CII事業者にデータ侵害やその他のサイバー攻撃から保護するための堅牢なサイバーセキュリティ基準の実施を義務付けています。

おわりに

タイにおけるサイバー脅威の現状は、高度化・多様化の一途を辿っており、国家支援型APTによる諜報活動の活発化、ランサムウェア攻撃の継続的な増加、そしてサプライチェーンやWebアプリケーションを標的とした広範な攻撃が確認されています。特に、中国やロシアといった国家を背景とする脅威アクターの活動が活発であり、タイの地政学的・経済的な重要性がその背景にあると考えられます。

地政学的観点から見ると、タイのサイバーセキュリティ課題は単なる技術的な問題ではなく、東南アジア地域における大国間競争の影響を強く受けていることが明らかです。特に中国は経済的利益と地域的影響力の拡大のために、サイバー空間でも積極的な活動を展開しています。一方で、アメリカやその同盟国も、中国の影響力拡大を牽制するための取り組みを強化しており、その結果としてタイは地政学的競争の最前線に立たされています。

注目すべき点として、2024年のサイバー攻撃キャンペーンの急増や、ランサムウェア被害の継続的な増加は、タイがサイバーセキュリティ対策を早急に強化する必要性を示唆しています。また、LockBit3をはじめとするRaaSの活動が活発であり、国際的な法執行機関の活動による一時的な影響は見られるものの、新たなグループの出現や既存グループの活動再開により、脅威が根絶されるには至っていません。

今後の展望としては、ASEAN地域内のサイバーセキュリティ協力がさらに強化されることが期待されます。特に、サイバー脅威情報の共有、共同訓練、能力構築プログラムの拡充が重要になるでしょう。また、タイ国内においては、官民連携によるサイバー防御体制の構築が不可欠であり、クロスセクターでの情報共有や脅威インテリジェンスの活用が重要となります。企業や組織においては、Webアプリケーションのセキュリティ対策の強化、パッチ管理の徹底、エンドポイント防御の強化、そしてサプライチェーンリスクの管理が急務です。経営層においては、サイバーリスクを事業継続における重要なリスクとして認識し、インシデントレスポンス計画や事業継続計画の策定・見直し、そして積極的な脅威インテリジェンスへの投資が不可欠です。

タイのデジタル未来を守るためには、サイバーレジリエンスの強化に向けた継続的な取り組みと、変化する脅威ランドスケープへの適応が求められます。技術的な対策だけでなく、組織全体の意識向上と、国際的な連携による対策も視野に入れる必要があるでしょう。また、次の標的となる可能性のある国々としては、ラオス、カンボジア、ミャンマーといった周辺国が考えられます。これらの国々はサイバーセキュリティ能力が限られており、デジタル化が進む中で脆弱性が高まっています。特に中国の経済的・政治的影響下にあるこれらの国々は、今後サイバー攻撃の温床となる可能性が高く、地域全体のサイバーセキュリティ環境に影響を与える可能性があります。