1行のコードも書かずに企業をハッキングした方法

要約

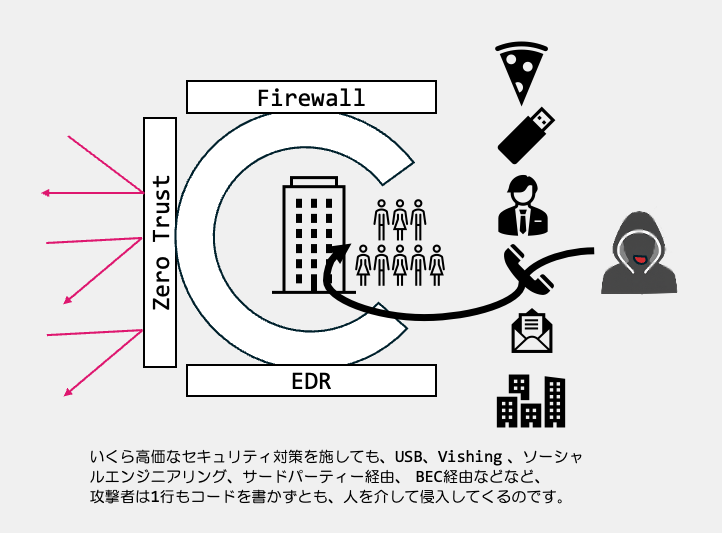

セキュリティソリューションが色々出てきますが、そういったエンタープライズ商品を嘲笑うかのような手法も色々ありますよ。ということを知ってもらうためにまとめてみました。USBデバイスによる物理侵入、AI音声合成を使ったVishing攻撃、従来のソーシャルエンジニアリング手法など、プログラミング技術を使わない「コードなし」ハッキングにより世界的企業が次々と被害を受けています。最新事例を分析し、包括的な対策を解説していきます。

解説

1行のコードも書かずに企業をハッキングした方法

はじめに

現代のサイバー攻撃において、高度なプログラミング技術や複雑なマルウェアが必要というのは間違った認識です。実際には、最も効果的で破壊的なハッキング攻撃の多くは、1行のコードも書くことなく実行されています。物理的な侵入、ソーシャルエンジニアリング、そして最新のAI技術を悪用した音声詐欺など、これらの攻撃は技術的な脆弱性ではなく人間の心理的な弱点や物理的なセキュリティの隙間を突くことで、組織の最も堅固なセキュリティシステムさえも簡単に突破してしまいます。本記事では、実際の企業が「コードなし」のハッキング攻撃にどのように屈服したかを詳細に分析し、その手法と対策について考察します。

(clickで画像を拡大)内容詳細

USBデバイスによる物理的侵入攻撃

ある中規模物流企業で実際に発生した事件は、物理的なアクセス管理の重要性を痛烈に示しています。攻撃者は高度なハッキング技術や複雑なマルウェア開発を行う代わりに、極めてシンプルな手法を選択しました。彼らは一般的な訪問者として企業のオフィスに現れ、受付で本人確認を受けることもなく、容易に社内ネットワークにアクセスできる環境に入り込みました。

攻撃者が持参したのは、市販で購入可能な普通のUSBデバイスでした。このデバイスには既存のマルウェアが仕込まれており、新たなコード開発は一切必要ありませんでした。企業の従業員がこのUSBデバイスをコンピューターに接続した瞬間、マルウェアが自動実行され、攻撃者は企業のネットワーク全体への足がかりを獲得しました。

この企業はファイアウォール、アンチウイルスソフトウェア、二要素認証などの技術的なセキュリティ対策を導入していましたが、これらの対策は全く意味をなしませんでした。なぜなら、攻撃者はこれらの防御システムを技術的に突破する必要がなく、物理的なアクセス管理の甘さを利用することで、内部からシステムに侵入したからです。数週間後、同社の顧客データがオンラインで流出し、企業の信頼は地に落ちました。

AI音声合成を使った最新Vishing攻撃

近年急速に発展している攻撃手法として、AI音声合成技術を悪用したVishing(Voice Phishing:音声フィッシング)攻撃があります。この攻撃では、犯罪者がCEOやCFOなどの経営陣の声を人工知能技術で完璧に再現し、財務担当者に緊急の送金指示を出すという手法が使われています。

実際の事例では、攻撃者がソーシャルメディアや企業の公開動画からCEOの音声サンプルを収集し、AI音声合成ツールを使って自然な会話を生成します。このツールの多くは無料またはクラウドサービスとして利用可能で、特別なプログラミング知識は不要です。攻撃者は生成された音声を使って財務担当者に電話をかけ、「緊急の買収案件のため、今すぐ指定口座に送金が必要」などの指示を出します。

音声の再現度は非常に高く、話し方の癖、アクセント、さらには感情的なニュアンスまで再現されるため、受話者は本物のCEOからの指示だと信じ込んでしまいます。2023年以降、このタイプの攻撃により数百万ドル規模の被害が報告されており、従来のメールベースのBEC(ビジネスメール詐欺)よりもさらに説得力が高く、検出が困難な攻撃として注目されています。

ソーシャルエンジニアリング攻撃の進化

従来からのソーシャルエンジニアリング攻撃も進化を続けています。2020年のTwitterアカウント乗っ取り事件では、攻撃者は技術的な脆弱性を突くのではなく、Twitter従業員に対してソーシャルエンジニアリング攻撃を仕掛け、内部システムへのアクセス権限を獲得しました。その結果、バラク・オバマ、ビル・ゲイツ、イーロン・マスクなど著名人130以上のアカウントが乗っ取られ、Bitcoinを使った詐欺投稿が行われました。

特に興味深い事例として、CyberForcesが実施したセキュリティ監査では「ピザ配達手法」と呼ばれる独創的なソーシャルエンジニアリング攻撃が披露されました。攻撃者は偽のピザ配達業者として企業のオフィスに侵入し、従業員に無料のピザを配布しました。この際、ピザボックスには見た目にも魅力的なUSBスティック型のLEDライトが付属品として同梱されていました。従業員たちは善意の贈り物として受け取ったUSBデバイスを自分のコンピューターに接続し、その瞬間に攻撃者は企業ネットワークへの完全なアクセス権限を獲得しました。

サードパーティー経由の間接攻撃

2013年のTarget社データ漏洩事件は、サードパーティーベンダーを経由したソーシャルエンジニアリング攻撃の典型例です。攻撃者は直接Targetのシステムを攻撃するのではなく、同社のHVAC(空調設備)業者であるFazio Mechanical Servicesに対してフィッシング攻撃を実施しました。この比較的小規模な業者の従業員が悪意のあるメールの添付ファイルを開いたことで、攻撃者はTargetのネットワークへの侵入経路を確保しました。

最終的に4000万人の顧客のクレジットカード情報と、さらに6000万人の個人情報が流出しました。この攻撃において、Targetの高度なセキュリティシステムは全く意味をなさず、取引先企業の人間の判断ミス一つがすべてを台無しにしました。攻撃者が使用したのは既存のマルウェアと標準的なフィッシングメール技術のみで、新しいコードの開発は必要ありませんでした。

ビジネスメール詐欺(BEC)の巧妙化

Ubiquiti Networks社が2015年に被った4670万ドルの損失は、ビジネスメール詐欺(BEC)攻撃の破壊力を如実に示しています。攻撃者は同社の経営陣になりすまし、財務部門の従業員に対して緊急の海外送金を指示するメールを送信しました。この攻撃で使用されたのは、公開されている企業情報とメールスプーフィング技術のみでした。プログラミングは一切必要なく、攻撃者に必要だったのは企業の組織構造の理解と、権威に対する人間の本能的な服従心理を悪用する能力だけでした。

2011年のRSA SecurID事件では、「採用計画」という件名のメールを少数のRSA従業員に送信し、添付されたExcelファイルには既存のFlash脆弱性を悪用するペイロードが仕込まれていました。この攻撃により、RSAのSecurIDトークンの暗号化の基盤となる情報が盗まれ、同社は数千万ドルの損失を被り、数百万個のトークンを交換する必要に迫られました。

おわりに

「コードなし」のハッキング攻撃事例から明らかになるのは、現代のサイバーセキュリティにおいて最大の脅威は技術的な脆弱性ではなく、人間の心理的特性と物理的なセキュリティの隙間であるということです。どれほど高度なファイアウォールや侵入検知システムを導入しても、従業員一人の判断ミスや物理的なアクセス管理の甘さがすべてを無に帰す可能性があります。

特に、AI音声合成技術を使ったVishing攻撃の登場により、従来の「疑わしいメールに注意する」だけでは不十分となっています。電話での指示であっても、複数の確認手段を設けることが不可欠です。効果的な対策としては、定期的なセキュリティ意識向上研修、フィッシング攻撃シミュレーション、厳格な物理的アクセス管理、USBデバイス使用制限、多要素認証の導入、そして何より「疑わしい場合は複数の手段で確認する」という文化の醸成が不可欠です。また、ゼロトラスト原則に基づき、内部ネットワークであっても常に検証を行う仕組みの構築が求められます。組織のセキュリティは技術だけでなく、人的要素と物理的要素を含めた包括的なアプローチによってのみ実現できるのです。