NIST、ポスト量子暗号化のバックアップアルゴリズムとしてHQCを選択

要約

NIST(米国立標準技術研究所)は、ポスト量子暗号化の一般的な暗号化を保護するための第二の防御線としてHQC(Hamming Quasi-Cyclic)アルゴリズムを選択しました。

詳細分析

主なポイント

- NIST(米国国立標準技術研究所)は、量子コンピューターの脅威に備えるための暗号化アルゴリズムの標準化を進めている

- ML-KEMアルゴリズムに加えて、HQCアルゴリズムをバックアップ暗号化アルゴリズムとして選定した

- HQCはML-KEMとは異なる数学的アプローチに基づいており、ML-KEMが脆弱になった場合の代替手段として位置付けられている

- NIST は、2027年までにHQCの標準化を完了する予定

社会的影響

- 暗号化は、インターネットトラフィック、医療・金融記録、企業・国家の機密情報を保護する重要な役割を果たしている

- 量子コンピューターの登場により、従来の暗号化アルゴリズムが脆弱になる可能性がある

- NIST の取り組みは、重要な情報資産を量子コンピューターの脅威から守るための対策として位置付けられる

編集長の意見

量子コンピューターの脅威は現実のものとなりつつあり、NIST の取り組みは極めて重要です。HQCがML-KEMの代替手段として機能することで、暗号化システムの信頼性と耐久性が高まることが期待されます。ただし、HQCの実装には課題もあるため、引き続き技術的な検討が必要です。また、企業や組織はNISTの標準化動向を注視し、自組織の暗号化システムの移行を計画的に進める必要があります。

ということで、本日は、「量子コンピュータの脅威に備える」と題して、耐量子暗号(PQC:Post-Quantum Cryptography)について深掘りしていきましょう。

解説

量子コンピュータの脅威に備える「NISTが新たな暗号化標準を策定、サイバーセキュリティの新時代へ」

はじめに

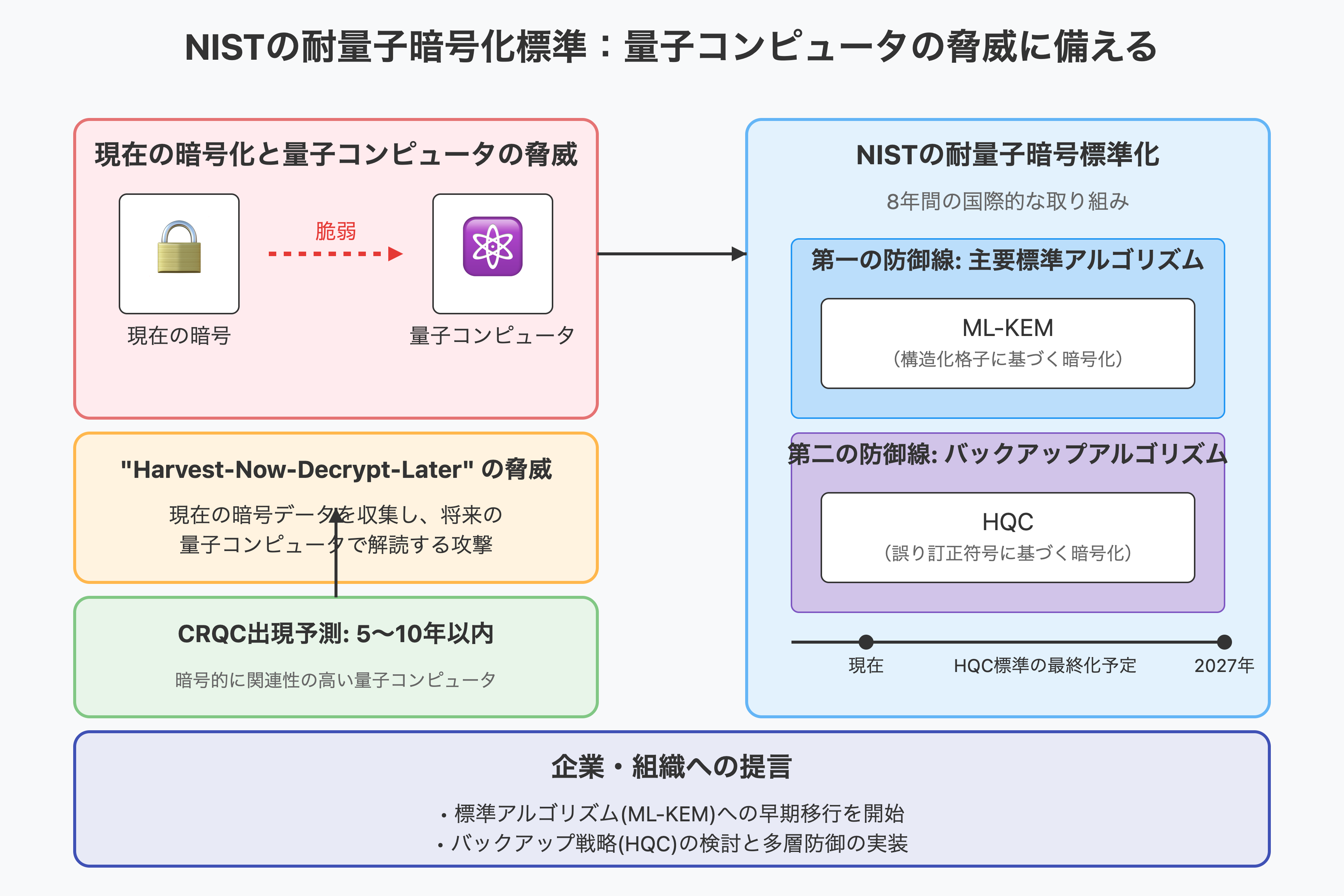

米国国立標準技術研究所(NIST:National Institute of Standards and Technology)は、将来の量子コンピュータによるサイバー攻撃からデジタル情報を保護するための主要な暗号化アルゴリズム群を最終決定し、発表しました。これは、NISTが8年間にわたり、世界中の暗号専門家を結集して進めてきた**耐量子暗号(PQC:Post-Quantum Cryptography)**標準化プロジェクトの最初の完成形であり、直ちに利用可能となります。

「量子セキュリティへの移行は、国の重要インフラを保護し、テクノロジーサプライチェーン全体を今後数十年にわたってより安全にするだろう」とPQShieldのCEOであるアリ・エル・カーファラニ博士は述べています。しかし、重要なセキュリティシステムやコンポーネントの近代化は一朝一夕には実現しないため、「harvest-now-decrypt-later(今すぐ収集し、後で解読する)」攻撃の脅威を考慮すると、すでに事前の計画を始めていない組織は遅れを取っていると警告しています。

量子コンピュータ技術は急速に発展しており、一部の専門家は10年以内に現在の暗号化を破る能力を持つデバイスが登場する可能性を予測しており、個人、組織、国家全体のセキュリティとプライバシーを脅かしています。NISTの今回の標準化は、量子コンピュータが社会の多くの難問を解決する力となる一方で、セキュリティを同時に破壊しないようにするための取り組みを示すものです。これらの最終化された標準は、NISTの機密電子情報を保護するための努力の集大成と言えるでしょう。

(clickで画像を拡大)このニュースで語られているコアな内容

このニュースでは、NISTが量子コンピュータの脅威に対抗するための新しい暗号化標準を策定し、発表したという出来事を伝えています。現代のデジタル社会において、暗号化は電子メールの内容、医療記録、写真ライブラリ、さらには国家安全保障に関わる重要な情報まで、無数の電子的な秘密を保護する上で極めて重要な役割を果たしています。暗号化されたデータは、送信者と意図された受信者以外には解読できないため、公共のコンピュータネットワークを安全に通過できます。

現在の暗号化技術は、従来のコンピュータでは解決が困難または不可能な複雑な数学的問題に依存しています。しかし、十分に強力な量子コンピュータが登場すれば、これらの問題に対する膨大な数の潜在的な解決策を非常に迅速に探索し、現在の暗号化を破ることが可能になると考えられています。NISTが標準化したアルゴリズムは、従来のコンピュータと量子コンピュータの両方を阻止できる、異なる数学的問題に基づいています。

NISTのポスト量子暗号(PQC)標準化プロジェクトを率いる数学者のダスティン・ムーディ氏は、「これらの最終化された標準には、製品や暗号化システムに組み込むための指示が含まれています」と述べており、「システム管理者は直ちにこれらの標準をシステムに統合し始めることを推奨します。なぜなら、完全な統合には時間がかかるからです」と付け加えています。同氏によれば、これらの標準は、一般的な暗号化とデジタル署名を保護するための主要なツールとなります。

スタンダードアルゴリズムとバックアップアルゴリズムの違いとその理解

NISTが発表した3つの新しい標準アルゴリズムは、将来の主要な暗号化方式として位置づけられ、直ちに利用することが推奨されています。これは、量子コンピュータの脅威に対する第一の防御線となります。

一方、NISTは2つの追加のアルゴリズム群についても評価を継続しており、これらは将来的にバックアップ標準となる可能性があります。バックアップアルゴリズムは、万が一、標準アルゴリズムが量子コンピュータによって破られた場合に備えて用意される、第二の防御線としての役割を果たします。ムーディ氏は、「これらの標準が破られた場合に備えて準備する必要があり、データを安全に保つためのバックアップ計画に取り組んでいく」と述べています。

重要なのは、標準アルゴリズムとバックアップアルゴリズムは、異なる数学的原理に基づいているという点です。これにより、たとえ一方のアルゴリズムが将来的に脆弱性を持つことが判明した場合でも、他方のアルゴリズムが依然として安全性を維持できる可能性が高まります。これは、サイバーセキュリティにおける多層防御(複数の防御層を設けることで、一つの防御が破られても他の防御が機能する戦略)の考え方に基づいたものです。組織は、まずNISTが推奨する標準アルゴリズムへの移行を進め、同時に、将来のリスクに備えてバックアップアルゴリズムの動向も注視していくことが重要となります。

ML-KEMの技術的詳細

情報源によると、NISTは昨年、量子耐性アルゴリズムであるML-KEM(Module-Lattice-based Key Encapsulation Mechanism:格子ベースの鍵カプセル化機構)に基づく暗号化標準を公開しました。そして、ML-KEMは一般的な暗号化のための推奨される選択肢であり続けるとされています。ML-KEMは、インターネットトラフィックと保存されたデータの両方を保護するように設計されています。

技術的な詳細については、ML-KEMアルゴリズムは「構造化格子」(数学的な格子構造を用いた問題)と呼ばれる数学的概念に基づいて構築されていることが言及されています。格子問題は、多次元空間での点の配置に関する問題であり、量子コンピュータでも効率的に解くことが難しいと考えられています。

バックアッププログラムであるHQCとは?

NISTは、一般的な暗号化のタスクに対してHQC(Hamming Quasi-Cyclic:ハミング準巡回)と呼ばれるアルゴリズムをバックアップとして選択しました。これは、将来的に量子コンピュータがML-KEMを解読できるようになった場合に備えるための第二の防衛線となります。

HQCアルゴリズムは、ML-KEMとは異なる数学的概念である「誤り訂正符号」(通信中に発生するエラーを検出し修正するための技術)に基づいて構築されています。誤り訂正符号は、情報セキュリティにおいて数十年にわたって使用されてきた技術です。ムーディ氏によると、HQCはML-KEMよりも冗長なアルゴリズムであり、より多くのコンピューティングリソースを必要とします。しかし、そのクリーンで安全な動作がレビュー担当者を納得させ、価値あるバックアップの選択肢と判断されました。

HQCは、2016年以降の量子コンピュータからの潜在的な脅威に対応するためのNISTのポスト量子暗号プロジェクトによって選ばれた最新のアルゴリズムであり、以前に選ばれた4つのアルゴリズムと並ぶことになります。HQCは、当初さらに検討された4つの候補アルゴリズムから標準化される唯一のアルゴリズムです。NISTは、約1年後にHQCに基づいて構築されたドラフト標準を公開し、90日間のパブリックコメント期間を経て、コメントに対応し、2027年に標準を最終化してリリースする予定です。

おわりに

今日の量子コンピュータはまだ小型で実験的な段階にありますが、その能力は急速に向上しており、暗号的に関連性の高い量子コンピュータ(CRQC:Cryptographically Relevant Quantum Computer)が現実のものとなるのは時間の問題です。CRQCは、インターネット上の通信やデバイスを保護するために使用されている非対称暗号を破るのに十分な強力な量子コンピュータであり、早ければ5〜10年以内に登場する可能性があると予測されています。

この差し迫った脅威に対する解決策は、量子コンピュータに対して脆弱でない新しい困難な数学的問題に切り替えることです。NISTが策定した新しい標準は、これらの新しい数学的問題を将来のインターネットトラフィックの保護にどのように使用するかを正確に詳述しています。デジサートを含む主要なインターネットセキュリティ企業は、すでにこれらのアルゴリズムを実装しており、この重要な移行期においてもインターネットの安全性を確保するために、大規模な展開を準備しています。

NISTによる耐量子暗号の標準化は、将来のサイバーセキュリティの根幹を揺るがす可能性のある量子コンピュータの脅威に対する重要な一歩と言えます。組織は、NISTが推奨する標準アルゴリズムへの早期移行を検討し、将来のバックアップ戦略についても理解を深めていく必要があります。「harvest-now-decrypt-later」攻撃のリスク(現在の暗号化されたデータを収集し、将来量子コンピュータが利用可能になったときに解読する攻撃手法)を考慮すれば、今すぐに行動を開始することが不可欠です。

今後、サイバーセキュリティの分野では、量子コンピュータ技術の進展と、それに対抗するための暗号技術の進化が並行して進んでいくことになります。

NISTのような機関による継続的な研究開発と標準化の努力が、安全なデジタル社会を維持する上でますます重要となるでしょう。また、企業や研究機関においても、耐量子暗号技術の実装、評価、そして新たな脆弱性の発見と対策が重要な課題となります。量子コンピュータ時代のサイバーセキュリティは、常に進化し続ける脅威と、それに対抗するための不断の努力によって形作られていくと言えるでしょう。

背景情報

- NIST は2016年から量子コンピューターの脅威に備えるための暗号化アルゴリズムの標準化を進めている

- 従来の暗号化アルゴリズムは、量子コンピューターによって容易に解読される可能性がある

- NIST は、量子耐性のある暗号化アルゴリズムの開発と標準化を行っている