防弾ホスティング(bulletproof hosting)じゃない、悪用手法:インフラのロンダリングという手法

要約

防弾ホスティングについてこちらで昨年詳細を解説しましたが、今回のこの記事によりますと、悪意のある攻撃者がクラウドサービスを悪用して、不正なインフラストラクチャーを隠蔽する手法について解説しています。攻撃者はクラウドサービスの特性を利用して、不審な活動を正常な業務と偽装することで、検知を逃れようとしているとのことです。

詳細分析

主なポイント

- 攻撃者がクラウドサービスを悪用して不正なインフラストラクチャーを隠蔽する手法について解説

- クラウドサービスの特性を利用して不審な活動を正常な業務と偽装し、検知を逃れる

- クラウドサービスの利用が増加する中で、このような手法が広がる可能性がある

- セキュリティ対策として、クラウドサービスの利用状況の監視や異常検知が重要

社会的影響

- クラウドサービスの利用が広がる中で、このような手法が広まれば、サイバー攻撃の検知が困難になる可能性がある

- 企業や組織のクラウドサービス利用に対する不安感が高まる可能性がある

- クラウドセキュリティに対する意識の向上と対策の強化が求められる

編集長の意見

クラウドサービスの利用が増加する中で、攻撃者がその特性を悪用して不正なインフラストラクチャーを隠蔽する手法は深刻な脅威となる可能性があります。企業や組織はクラウドサービスの利用状況を詳細に監視し、異常な活動を迅速に検知する必要があります。また、クラウドセキュリティに関する専門家の助言を得ながら、適切な対策を講じていくことが重要です。

本日は、この防弾ホスティング以外にも普通のクラウドサービスが攻撃者に利用されているという点について深掘りしていきます。

解説

防弾ホスティングじゃなくても悪用できる、インフラストラクチャーロンダリングとは?

はじめに

まずは、防弾ホスティングとは?を読んでみてください。

この防弾ホスティングを使わなくても、普通のビックテックのクラウドサービス(AWS,Azure)を防弾ホスティング化しているというニュースが飛び込んできました。

今日は、「インフラのロンダリング」を、どのように行っているのか?を解説していきます。

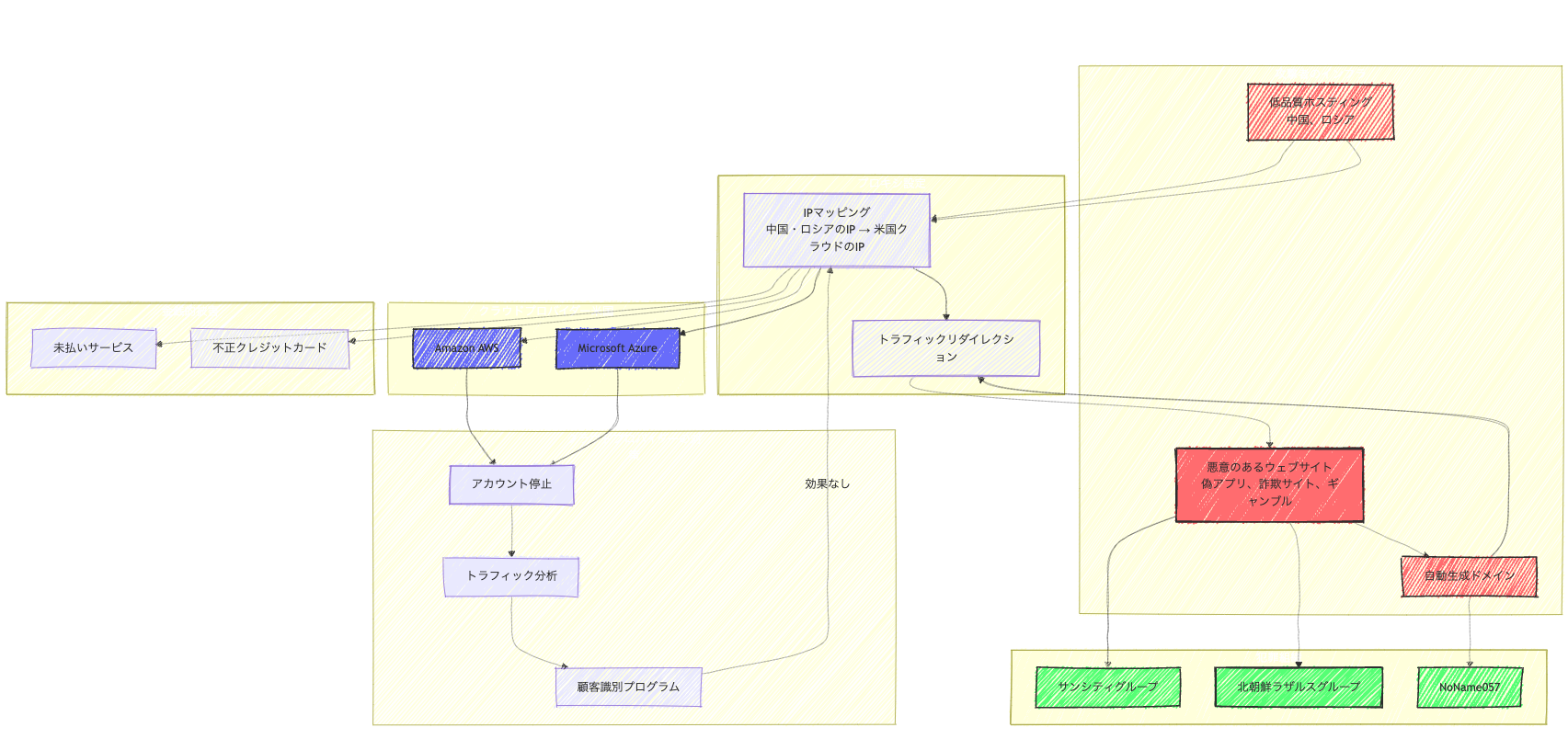

悪意のある攻撃者が、大手クラウドサービスを悪用して、自身の不正なインフラストラクチャーを隠蔽する「インフラストラクチャーロンダリング」という手法について解説していきます。 中国やロシアを拠点とするサイバー犯罪グループが、アメリカの主要なクラウドプロバイダーを経由してトラフィックを迂回させることで、悪意のある活動を検知・ブロックすることを困難にしています。この問題は、クラウドサービスが直面する「いたちごっこ」のような課題を浮き彫りにしています。

具体例として、Funnull(ファンネル)という中国系のコンテンツデリバリーネットワークが取り上げられています。Funnullは、偽の取引アプリ、豚の屠殺詐欺、ギャンブルサイト、リテールフィッシングページなど、多岐にわたる不正なコンテンツをホストしています。さらに、Funnullは、以前は広く利用されていたオープンソースコードライブラリのドメインであるpolyfill[.]ioを買収し、サプライチェーン攻撃を通じて訪問者を悪意のあるサイトにリダイレクトしました。

また、Funnullがホストするギャンブルサイトには、Suncity Groupのロゴが使用されており、Suncity Groupは北朝鮮のLazarus Groupのために数百万ドルをマネーロンダリングしたとして国連報告書で指摘されています。SuncityのCEOは、詐欺、違法賭博、および中国の組織犯罪シンジケートとの連携に関連する罪で有罪判決を受けています。これらの事実は、Funnullの活動が単なるサイバー犯罪にとどまらず、より大規模な不正行為と深く関わっている可能性を示唆しています。

インフラストラクチャーロンダリングとは?

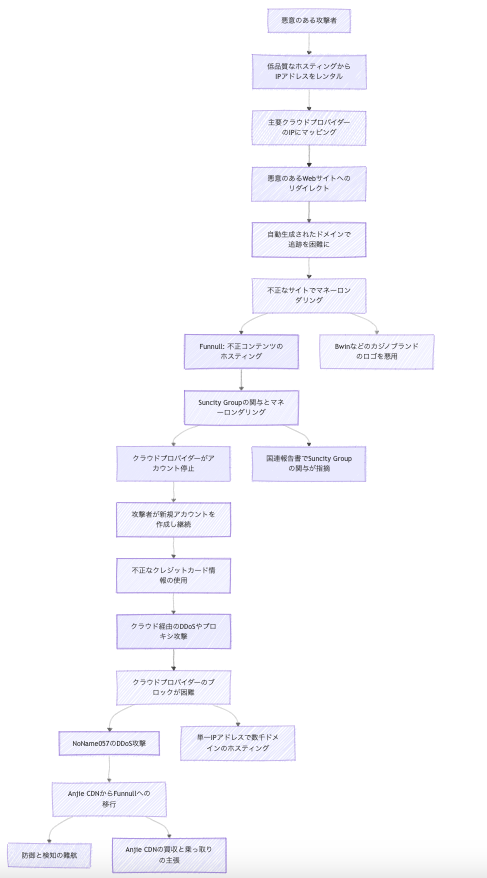

「インフラストラクチャーロンダリング」とは、サイバー犯罪者が自身の悪意のあるトラフィックを、アメリカのクラウドプロバイダーを経由させることで、自身の活動を隠蔽する手法です。この手法は、悪意のあるトラフィックの出所を特定することを困難にし、セキュリティ対策を無効化します。具体的には、以下のような流れで攻撃が行われます。

- 悪意のある攻撃者は、まず、中国やロシアなどの海外にある低品質なホスティング企業からIPアドレスをレンタルします。

- 次に、これらのIPアドレスを、アメリカの主要なクラウドプロバイダー(Amazon AWSやMicrosoft Azureなど)から購入したIPアドレスにマッピングします。これにより、トラフィックは一見するとアメリカの正規のクラウドサービスから発信されているように見えます。

- その後、これらのIPアドレスを通じて、悪意のあるWebサイト(偽の取引アプリ、詐欺サイト、ギャンブルサイトなど)へのリダイレクトを繰り返します。

- この過程で、攻撃者は自動生成された多数のドメイン名を使い、追跡をさらに困難にします。

- さらに、これらのサイトは、有名なカジノブランドを不正に利用し、マネーロンダリングスキームを強化します。例えば、Bwinのような大手カジノブランドのロゴが悪用されていますが、Bwin自身はこれらのウェブサイトとは無関係であることを表明しています。

- Funnullは、中国のオンラインギャンブラーが共産党の「グレートファイアウォール」を回避するのに役立っている可能性も指摘されています。

- Funnullのインフラストラクチャの背後には、Suncity Groupのような組織が関与しており、大規模なマネーロンダリングに関与している可能性が高いです。Suncityは、地下銀行システムを構築し、犯罪者のために数十億ドルを洗浄したとされています。

- クラウドプロバイダー側では、このような悪意のある活動を検知するための対策を講じていますが、攻撃者はアカウントを次々と使い捨てて、対策を回避しています。例えば、AmazonはFunnullに関連するアカウントを一時停止したと発表していますが、攻撃者は新しいアカウントをすぐに作成し、活動を継続しています。

- 攻撃者は、不正に取得したクレジットカード情報や、侵害されたアカウントを使用している可能性があり、クラウドプロバイダーに損害を与えています。Amazonは、Funnullに関連するアカウントが「不正な方法でインフラストラクチャを一時的に取得し、決して支払わない」と述べています。

- かつては「騒々しい」悪意のあるトラフィック(DDoS攻撃、ブルートフォース攻撃など)は、ハッキングされたデバイスの集合体であるボットネットから発生することが多かったですが、現在ではそのほとんどが主要なクラウドプロバイダーを通じてプロキシされています。これは、ネットワークレベルでのブロックを困難にしています。単一のIPアドレスが数千、数万ものドメインをホストできるため、クラウドプロバイダーを完全にブロックすることは現実的ではありません。

- ロシアのハクティビストグループNoName057(16)も、アメリカのクラウドプロバイダーを介してDDoS攻撃を実行しており、クラウドプロバイダーアカウントを次々と使い捨てています。彼らの活動は、「いたちごっこ」の状況を示しており、クラウドプロバイダーによる対策が追い付かない状況を強調しています。

- Funnullは、以前はAnjie CDNという名前で、フィリピンを拠点とするネットワークでした。その後、Fangneng CDNとACB Groupという企業に買収されました。Anjie CDNの元の所有者は、自身の会社が乗っ取られたと主張し、Fangneng CDNが顧客のドメイン名を通じて情報を盗んでいると警告しています。

まとめ

この記事では、サイバー犯罪者がどのようにして、大手クラウドサービスを悪用し、「インフラストラクチャーロンダリング」 を通じて自身の不正な活動を隠蔽しているかをまとめてみました。

- 悪意のある攻撃者は、海外の低品質なホスティング企業からIPアドレスをレンタルし、それをアメリカのクラウドプロバイダーのIPアドレスにマッピングすることで、自身のトラフィックを隠蔽します。

- これにより、トラフィックは一見するとアメリカの正規のクラウドサービスから発信されているように見え、追跡とブロックが困難になります。

- 攻撃者は、自動生成された多数のドメイン名とリダイレクトを繰り返し使用することで、さらに追跡を困難にします。

- Funnullのようなコンテンツデリバリーネットワークは、偽の取引アプリ、詐欺サイト、ギャンブルサイトなどの不正なコンテンツをホストし、マネーロンダリングやその他の犯罪行為に関与している可能性があります。

- これらの活動には、Suncity Groupのような組織犯罪グループが関与している可能性があり、大規模なマネーロンダリングが行われている可能性があります。

- クラウドプロバイダーは、このような不正な活動を検知するために対策を講じていますが、攻撃者はアカウントを使い捨てて、これらの対策を回避しています。

- クラウドプロバイダーは、不正な活動に関する報告を推奨していますが、報告チャネルが十分に活用されていないという問題も指摘されています。

- 「インフラストラクチャーロンダリング」は、サイバーセキュリティの分野における新たな課題であり、クラウドプロバイダー、セキュリティ専門家、法執行機関が連携して対策を講じる必要があります。

- アメリカの商務省は、クラウドプロバイダーに対して「顧客識別プログラム」の作成を義務付けるルールを提案しましたが、このルールが実施されるかどうかは不明です。

- このルールが米国のみに適用される場合、米国のIaaSプロバイダーが競争上の不利に立つ可能性も懸念されています。

- クラウドプロバイダーが単独でこの問題を解決することは難しく、国際的な協力と連携が不可欠です。

- 攻撃者は常に新しい手口を開発しており、セキュリティ対策は継続的な更新と進化が必要です。

結論として、サイバー犯罪者は、クラウドサービスを悪用して「インフラストラクチャーロンダリング」という巧妙な手法を用いており、効果的な対策を講じるためには、クラウドプロバイダー、セキュリティ専門家、法執行機関、そして国際社会が連携する必要があるという風に思います。 防弾ホスティングの開示を求め動き始めたところに、こんなニュースが出てくるという、攻撃者の動きはとにかく早いです。

背景情報

- クラウドサービスの利用が企業や組織で急速に広がっている

- クラウドサービスの特性として、リソースの柔軟な拡張や短期的な利用が可能

- このような特性を悪用して、不正なインフラストラクチャーを隠蔽する手法が登場