オープンソースのインターネットスキャン検索エンジンを使ってクラウドバケットやファイルの露出を発見する

要約

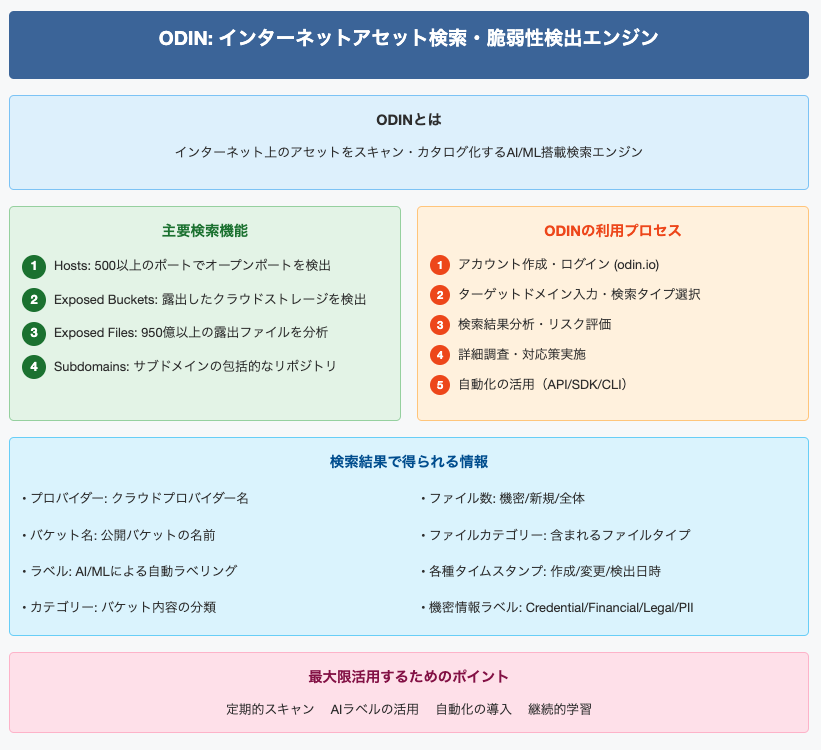

この記事では、オープンソースのインターネットスキャン検索エンジン「ODIN」を使って、クラウドバケットやファイルの露出を発見する方法について説明しています。ODIN を使えば、ターゲットのドメインに関連するクラウドバケットやファイルを簡単に検索できてしまいます。

詳細分析

主なポイント

- ODIN - Powerful Internet Scanning Search Engineを使ってクラウドバケットや露出ファイルを検索する方法

- ODIN のサインアップ方法と使い方の手順を詳しく説明

- ODIN を使って実際にターゲットのクラウドバケットや露出ファイルを検索した結果を紹介

社会的影響

- クラウドサービスの不適切な設定による情報漏洩リスクを低減できる

- 企業や個人のデータ保護に貢献できる

- セキュリティ意識の向上にもつながる

編集長の意見

ODIN は無料で使えるオープンソースツールであり、クラウドサービスの露出を効率的に発見できるため、セキュリティ対策に非常に有用です。企業や個人がクラウドサービスを利用する際は、ODIN のようなツールを活用して定期的にチェックを行い、露出を発見して適切に対処することが重要です。また、クラウドサービスの適切な設定方法についても、ユーザーの理解を深めていく必要があります。

解説

ODIN: クラウドセキュリティを強化する次世代検索エンジン

はじめに

現代のサイバーセキュリティ環境において、組織は常に増加する多様な脅威に直面しています。特に、クラウドストレージの誤設定による情報漏洩は、深刻な財務的・法的・評判上のリスクをもたらす問題です。実際に、多くの大規模データ侵害は、単純なクラウド設定ミスから発生しています。

ODINは、このような露出したバケットやファイルを迅速に特定し、対策を講じるための包括的な検索エンジンとして設計されています。セキュリティ担当者は、ODINを活用することで、自社のセキュリティ体制を強化し、インターネット上に公開されている自社の重要資産を継続的に監視・保護することができます。さらに、ODINは単なる検出ツールではなく、AI/ML技術を駆使して検出された情報を分類・分析し、リスクの優先順位付けを支援します。これにより、限られたセキュリティリソースを最も重要な問題に集中させることが可能となります。

(clickで画像を拡大)ODINの詳細機能と活用方法

1. アカウント作成とログイン

ODINの利用を開始するには、まず公式ウェブサイトでアカウントを作成する必要があります。

詳細ステップ:

-

ODINウェブサイト訪問: まず、公式ウェブサイト(odin.io)にアクセスします。

-

アカウント登録:

- 「Sign Up」または「Register」ボタンをクリックします。

- 必要な情報(姓名、会社メールアドレス、電話番号、所属組織)を入力します。

- 企業向けアカウントでは、組織のドメイン検証が必要になる場合があります。

-

メール認証:

- 登録したメールアドレスに認証リンクが送信されます。

- リンクをクリックしてアカウントを有効化します。

-

ログインとダッシュボードアクセス:

- 認証が完了したら、登録したメールアドレスとパスワードでログインします。

- 初回ログイン時には、簡単なチュートリアルが表示される場合があります。

- ダッシュボードから、ODINの機能に完全にアクセスできるようになります。

注意事項: セキュリティの観点から、強力なパスワードを設定し、可能であれば多要素認証(MFA)を有効にすることをお勧めします。ODINで取り扱う情報は機密性が高いため、アカウントセキュリティは最優先事項です。

2. ターゲットドメインのスキャン設定

ODINのパワフルな検索機能を最大限に活用するための、効果的なスキャン設定方法を解説します。

検索タイプの選択とカスタマイズ:

-

基本検索の設定:

- ダッシュボードの検索バーに、監視対象のドメイン(例: company.com)を入力します。

- 検索の範囲をカスタマイズするための詳細オプションが表示されます。

-

検索タイプの選択: 以下の4つの主要検索タイプから目的に応じて選択します:

a. Hosts(ホスト検索):

- ODINはIPv4アドレス空間を徹底的にスキャンし、500以上のポートでオープンポートを検出します。

- スキャン結果には、以下の情報が含まれます:

-

ASN(自律システム番号)情報

-

地理位置情報(国、地域、都市)

-

ホスト名と所有者情報

-

稼働中のサービスと使用技術

-

脆弱性指標(CVE情報を含む)

-

専門用語解説: ASN(Autonomous System Number)とは、インターネット上でルーティングポリシーを共有する一連のIPプレフィックスを識別する一意の番号です。これにより、特定のネットワークの所有者を特定できます。

b. Exposed Buckets(露出したバケット検索):

- 主要クラウドプロバイダー(AWS S3、Google Cloud Storage、Digital Ocean Spaces、Akamai/Linode Object Storage等)の公開バケットをスキャンします。

- AI/MLアルゴリズムを使用して、以下の分析を行います:

- バケットの内容分析と分類

- リスクレベルの評価

- 潜在的な機密情報の識別

- フィルタリングオプション:

-

プロバイダー別(AWS、GCP、Azure等)

-

コンテンツタイプ別(ソースコード、認証情報、個人情報等)

-

最終更新日時別

-

専門用語解説: バケットとは、クラウドストレージサービスにおける基本的なコンテナで、ファイルやオブジェクトを保存するために使用されます。公開設定されたバケットは、適切なURLさえ知っていれば誰でもアクセス可能になる場合があります。

c. Exposed Files(露出したファイル検索):

- 4つの主要プロバイダーのクラウドバケットから抽出された950億を超えるファイルを検索できます。

- 各ファイルには詳細な情報が付与されています:

- ファイルタイプと形式

- MIME種別とエンコーディング

- ファイルサイズと最終更新日時

- 内容に基づく分類(財務、法的文書、ソースコード等)

- 機密度評価

- 高度な検索条件:

-

ファイル名パターン(正規表現をサポート)

-

ファイル内容のキーワード検索

-

ファイルタイプ別フィルタリング

-

特定の機密情報パターン(PII、APIキー等)

-

専門用語解説: MIME種別(Multipurpose Internet Mail Extensions)は、ファイルの形式や種類を示す識別子です。例えば、「application/pdf」はPDFファイル、「image/jpeg」はJPEG画像を示します。

d. Subdomains(サブドメイン検索):

- 証明書透過性ログ、アクティブスキャン、パッシブDNSソースからサブドメイン情報を収集します。

- 検索機能:

- ファジー検索(完全一致でなくても類似のサブドメインを検出)

- ワイルドカードと正規表現によるパターンマッチング

- 歴史的変遷の追跡(過去に存在したサブドメインの検出)

- 各サブドメインに関連付けられる情報:

-

ホスティング情報とIPアドレス

-

使用中のWebサーバー技術

-

SSL/TLS証明書の詳細

-

DNSレコード情報

-

専門用語解説: 証明書透過性(Certificate Transparency)ログとは、SSL/TLS証明書の発行記録を公開かつ検証可能な形で保存するシステムです。これにより、特定のドメインに対して発行されたすべての証明書(したがってサブドメイン)を追跡できます。

-

高度な検索オプションの設定:

- 複数の検索条件を組み合わせた複合クエリの作成:

- AND/OR論理演算子の使用

- 除外条件の設定(NOT演算子)

- 日付範囲による絞り込み

- 検索結果の並べ替えとフィルタリング:

- リスクスコアに基づく並べ替え

- 最終更新日時による並べ替え

- 特定の条件(例: PII含有)によるフィルタリング

- 検索テンプレートの保存と再利用:

- よく使用する検索条件をテンプレートとして保存

- 定期的なセキュリティスキャン用のプリセット作成

- 複数の検索条件を組み合わせた複合クエリの作成:

-

スキャン頻度とスケジュール設定:

- 一回限りのスキャン:

- 特定の問題調査や初期評価に適しています

- 定期的な自動スキャン:

- 日次、週次、月次など、必要に応じて頻度を設定

- スキャン結果の差分分析機能を活用(新規検出項目のハイライト)

- イベントトリガー型スキャン:

- 新規ドメイン登録時

- クラウド設定変更時

- インフラストラクチャ更新時

- 一回限りのスキャン:

セキュリティ担当者向けヒント: 初期スキャンでは広範囲の検索を行い、リスクの全体像を把握することをお勧めします。その後、特定の高リスク領域に焦点を当てた詳細スキャンを定期的に実施することで、効率的な監視体制を構築できます。

3. スキャン結果の詳細分析と解釈

ODINが提供する膨大な検出データから、実用的なインサイトを引き出す方法を解説します。

露出資産の包括的分析:

-

検索結果ダッシュボードの理解:

- 概要パネル:

- 検出された資産の総数

- リスクスコア分布のグラフ表示

- 時間経過に伴う露出資産数の変化トレンド

- リスクマップ:

- 地理的分布を視覚化

- 組織構造に基づくリスク分布

- 技術スタック別の脆弱性マッピング

- 概要パネル:

-

バケット分析の詳細情報: 以下の詳細情報を活用して、リスク評価と優先順位付けを行います:

a. 基本情報:

- プロバイダー: Amazon S3、Google Cloud Storage、Azure Blob Storageなど

- バケット名: 完全なバケット識別子(例: company-backups-2023)

- 公開URL: 直接アクセス可能なエンドポイント

- 作成日時: バケットが最初に検出された日時

- 最終更新日時: 最新のファイル変更日時

b. コンテンツ分析:

- ファイル総数: バケット内のファイル数

- 合計サイズ: すべてのファイルの合計容量

- ファイルタイプ分布: 文書、画像、バックアップ、コードなどの比率

- 最新アクティビティ: 直近の変更、追加、削除情報

c. AI/MLによる自動分類:

- セキュリティラベル:

- Credential: パスワード、APIキー、トークンなどの認証情報

- Financial: 財務諸表、請求書、支払い情報

- Legal: 契約書、法的文書、コンプライアンス関連資料

- PII: 個人識別情報(氏名、住所、メール、電話番号など)

- IP: 知的財産、ソースコード、設計図

- Internal: 内部文書、会議議事録、戦略プラン

- リスクスコア: 0-100の範囲で評価された総合リスク指標

- 機密度レベル: 低、中、高、極めて高いの4段階評価

d. アクセス設定分析:

- 権限設定: 現在のアクセス制御設定(公開、特定IPのみ、認証必須など)

- ACLと権限ポリシー: 詳細なアクセス制御リスト設定

- 不適切な設定の検出: ベストプラクティスからの逸脱を自動検出

- 設定変更履歴: 時間経過に伴う権限設定の変更追跡

-

ファイル分析の詳細情報: 特定のファイルに関する詳細情報を活用して、機密情報漏洩の可能性を評価します:

a. ファイル基本情報:

- ファイル名とパス: 完全なパス情報を含むファイル名

- サイズ: ファイルサイズ(KB/MB/GB)

- 形式: ファイル形式とMIMEタイプ

- 作成・更新日時: ファイルのタイムスタンプ情報

b. コンテンツ分析:

- 内容サマリー: ファイル内容の概要(AI生成)

- キーワードと重要フレーズ: 文脈から抽出された重要情報

- データパターン検出: メールアドレス、クレジットカード番号、SSNなどの検出

- コード分析: ソースコードファイルの場合、潜在的なセキュリティ問題の自動検出

c. リスク評価:

- 機密度スコア: 内容に基づくファイルの機密度(0-100)

- 漏洩インパクト評価: 公開された場合の潜在的な影響

- コンプライアンス違反の可能性: GDPR、HIPAA、PCIなどの規制への抵触可能性

- 悪用シナリオ: ファイルが悪意ある行為者に利用される可能性のあるシナリオ

-

高度な分析テクニック:

- 時系列分析:

- 露出資産の時間的変化を追跡

- 新たに追加された機密ファイルの検出

- 長期間放置された公開バケットの特定

- 関連性分析:

- 複数バケット間の関連性の検出

- 同様のリスクパターンを持つ資産のグルーピング

- 組織構造との関連付け

- コンテキスト分析:

- 組織の全体的なセキュリティ姿勢における位置づけ

- 業界標準やベストプラクティスとの比較

- 類似組織との相対的なリスク評価

- 時系列分析:

専門用語解説: ACL(Access Control List)は、リソースに対する許可と拒否の権限を定義するリストです。クラウドストレージでは、これらの設定が不適切な場合、意図せず公開アクセスを許可してしまう可能性があります。

リスク評価のヒント: 単にファイル数やバケット数だけでなく、内容の機密度と潜在的なビジネスインパクトを総合的に評価することが重要です。例えば、少数の機密度の高いファイル(ソースコードや認証情報など)が、大量の低機密度ファイルよりも高いリスクをもたらす場合があります。

4. 重大なリスクへの対応とインシデント管理

ODINで検出された重大なセキュリティリスクに対する効果的な対応手順を解説します。

段階的対応プロセス:

-

初期評価と分類:

- リスクの重大度評価:

- ODINのリスクスコアを参考にしつつ、組織のコンテキストに基づいて評価

- 影響範囲(影響を受ける資産、システム、ユーザー)の特定

- ビジネスインパクト(財務的、法的、評判的リスク)の見積もり

- インシデント分類:

- データ漏洩(既に公開されている機密情報)

- 設定ミス(不適切に設定されたアクセス権限)

- 潜在的脆弱性(直ちにリスクをもたらさないが対応が必要な問題)

- コンプライアンス違反(規制要件に抵触する露出)

- リスクの重大度評価:

-

クラウドバケットのセキュリティ強化:

- 即時アクセス制限:

- 公開バケットの緊急アクセス制限設定

- 一時的なIP制限の適用(対応中の安全措置として)

- 不要なバケットの一時的な隔離

- アクセス設定の見直しと修正:

- バケットポリシーの詳細レビュー

- 最小権限の原則に基づく再設定

- タグ付けと分類の実施(機密度に応じた管理のため)

- 詳細な権限監査:

- 全ユーザー/ロールのアクセス権限の検証

- 継承された権限や間接的な権限の特定

- 特権アカウントと共有アクセスの見直し

- 設定のドキュメント化と標準化:

- 修正された設定のドキュメント作成

- 同様のリソースに適用可能なテンプレートの開発

- 自動検証可能なセキュリティポリシーの設定

- 即時アクセス制限:

-

露出したファイルへの対応:

- 機密情報の評価と隔離:

- 高リスクファイルの迅速な隔離と移動

- バックアップの作成(調査と証拠保全のため)

- ファイルレベルでのアクセス制限適用

- 公開情報のインパクト評価:

- 露出した情報の詳細な内容分析

- 潜在的な悪用シナリオの特定

- 影響を受ける可能性のあるユーザーまたはシステムのリスト作成

- データサニタイズと修復:

- 機密情報の削除または難読化

- 不要なファイルの安全な廃棄

- 暗号化の適用(必要に応じて)

- 追跡可能なコントロールの実装:

- バージョニングの有効化(変更履歴の追跡)

- アクセスログ記録の強化

- 異常アクティビティ検出の設定

- 機密情報の評価と隔離:

-

侵害アセスメントと対応:

- アクセスログ分析:

- クラウドプロバイダーのアクセスログの収集と分析

- 不審なアクセスパターンの特定

- 潜在的な不正アクセスの時間範囲の決定

- 侵害指標の探索:

- 公開リソースへの外部アクセスの証拠収集

- 関連システムにおける異常活動の調査

- ファイル変更履歴の詳細分析

- フォレンジック調査(必要に応じて):

- 詳細なログ分析と時系列構築

- 関連するシステムやネットワークの調査

- 侵害の範囲と方法の特定

- インシデントレスポンス手順の発動:

- インシデント対応チームとの連携

- エスカレーションと通知プロセスの実行

- ステークホルダーへの適切な情報共有

- アクセスログ分析:

-

報告とドキュメンテーション:

- 詳細なインシデントレポートの作成:

- 時系列での出来事の記録

- 影響の範囲と重大度の文書化

- 実施された対応措置の詳細記録

- コンプライアンス対応:

- 規制要件に基づく通知義務の確認

- 必要に応じた監督機関への報告

- 法的要件に沿った記録保持

- 教訓と改善策の文書化:

- 根本原因分析の結果

- 実施された対策と今後の予防措置

- セキュリティプログラムの改善点

- 詳細なインシデントレポートの作成:

インシデント対応のヒント: 対応の緊急性と影響の大きさのバランスを取ることが重要です。例えば、公開バケットに機密情報が含まれている場合、即時のアクセス制限が必要ですが、広く使用されている非機密リソースの場合は、計画的な移行が適切かもしれません。

専門用語解説: 「最小権限の原則」(Principle of Least Privilege)とは、ユーザーやシステムに対して、その役割を遂行するために必要最小限の権限のみを付与するセキュリティの基本概念です。これにより、セキュリティインシデントの影響範囲を制限することができます。

5. ODINの自動化と継続的モニタリングの実装

効率的なセキュリティ運用のためのODIN自動化機能の活用方法を解説します。

自動化ワークフローの構築:

-

APIとプログラマティックアクセスの設定:

- API認証情報の取得:

- ODINダッシュボードからAPIキーを生成

- 適切なアクセス権限とスコープの設定

- APIキーのセキュアな管理(環境変数、シークレット管理サービス等の利用)

- API利用の基本設定:

- エンドポイントURLとベースパラメータの設定

- レート制限の理解と適切な呼び出しパターンの設計

- エラーハンドリングと再試行ロジックの実装

- SDK/APIクライアントの選択:

- 公式SDKの利用(Python、Go、NodeJS等)

- RESTful API仕様に基づく独自クライアントの開発

- 既存のセキュリティツールとの統合オプションの検討

- API認証情報の取得:

-

定期的スキャンの自動化:

- スケジュールベースのスキャン:

- クロンジョブやスケジューラを使用した定期実行

- 業務時間外の低負荷時間帯での実行設定

- スキャン頻度の最適化(資産の重要度に応じた調整)

- インクリメンタルスキャン設定:

- 前回のスキャン以降の変更のみを対象とする設定

- 差分検出と変更履歴追跡の有効化

- 優先度に基づく段階的スキャンの実装

- 条件付きスキャントリガー:

- 特定のイベント(新規バケット作成等)に基づくスキャン

- インフラ変更検知に連動した自動スキャン

- リスクスコアに基づく動的スキャンスケジュール調整

- スケジュールベースのスキャン:

-

アラートとノーティフィケーションの設定:

- アラート条件の詳細設定:

- リスクスコアのしきい値ベースのアラート

- 特定の機密情報タイプ(PII、認証情報等)の検出時アラート

- ベースラインからの急激な変化検出アラート

- 通知チャネルの多様化:

- メール通知(優先度と受信者の階層化)

- チャットプラットフォーム連携(Slack、MS Teams等)

- SIEM/SOCプラットフォームへの統合

- チケットシステムとの連携(Jira、ServiceNow等)

- アラートの優先順位付けと集約:

- 重大度に基づく優先順位設定

- 関連アラートのグルーピングと重複排除

- コンテキスト情報の付加(影響範囲、推奨対応等)

- アラート条件の詳細設定:

-

セキュリティオートメーションの構築:

- 自動修復ワークフロー:

- 低リスク問題の自動修正(権限設定の標準化等)

- 承認ベースの半自動修復プロセス

- ロールバック機能を備えた安全な自動化

- SOAR(Security Orchestration, Automation and Response)との統合:

- プレイブックとの連携

- 複数ステップの対応ワークフローの自動化

- インシデント対応プロセスの効率化

- CI/CD統合:

- デプロイパイプラインにおけるセキュリティチェック

- インフラストラクチャ・アズ・コードの検証

- リリース前セキュリティゲートとしての活用

- 自動修復ワークフロー:

-

高度な継続的モニタリング設定:

- 動的ダッシュボードの構築:

- リアルタイムセキュリティ状況の可視化

- トレンド分析と予測指標の表示

- 部門別/リソース別のセキュリティスコアカード

- 異常検知の実装:

- 機械学習ベースの異常パターン検出

- 通常のアクセスパターンからの逸脱検知

- 時系列分析による異常なファイル変更の検出

- 包括的なセキュリティ姿勢評価:

- 全体的なクラウドセキュリティ状況のスコアリング

- コンプライアンス要件に対する継続的評価

- セキュリティギャップと改善推移の追跡

- 動的ダッシュボードの構築:

自動化のベストプラクティス: 自動化を段階的に導入することをお勧めします。まず、読み取り専用の監視と通知から始め、十分なテストと検証の後に修復の自動化へと進めることで、意図しない影響を最小限に抑えることができます。

専門用語解説: SOAR(Security Orchestration, Automation and Response)は、セキュリティタスクの自動化、オーケストレーション、対応のためのテクノロジーソリューションです。セキュリティアラートの処理、インシデント対応、脅威の調査などの業務を効率化し、人的リソースの最適活用を実現します。

6. 組織全体のセキュリティ姿勢強化

ODINを活用した包括的なクラウドセキュリティプログラムの構築方法を解説します。

戦略的アプローチ:

-

ポリシーと標準の整備:

- クラウドセキュリティベースラインの確立:

- ODINの検出結果に基づくベストプラクティスの文書化

- クラウドプロバイダー別のセキュリティ設定標準の策定

- プロバイダーおよびサービス別のセキュリティチェックリストの作成

- リスクレベルに応じたデータ分類ポリシーの策定

- 設定標準とテンプレートの開発:

- 安全なバケット設定のテンプレート化

- 標準IAMポリシーと権限設定の定義

- デプロイ自動化スクリプトでの組み込み

- コンプライアンスフレームワークとの整合:

- 業界規制(GDPR、HIPAA、PCIなど)に基づく要件マッピング

- 内部監査要件とODIN検出項目の関連付け

- 証拠収集と報告プロセスの標準化

- クラウドセキュリティベースラインの確立:

-

人材とプロセスの強化:

- トレーニングとスキル開発:

- ODINを活用したクラウド脆弱性検出の実践トレーニング

- クラウドセキュリティベストプラクティスの定期的な教育

- インシデント対応シミュレーションとレッドチーム演習

- 責任分担モデルの明確化:

- クラウドセキュリティの責任者と担当領域の明確な定義

- 部門横断的なクラウドセキュリティタスクフォースの設立

- エスカレーションパスと意思決定プロセスの確立

- ワークフローとプロセスの統合:

- 既存のセキュリティプロセスへのODIN検出結果の統合

- インシデント管理とチケットシステムとの連携

- 変更管理プロセスへのセキュリティ検証ステップの追加

- トレーニングとスキル開発:

-

継続的改善とフィードバックループ:

- 測定とメトリクス:

- クラウドセキュリティの主要指標(KPI)の定義と追跡

- 公開バケット数の経時変化

- 平均修復時間(MTTR)

- リスクスコアの変動

- トレンド分析とパターン認識の実施

- 経営層向けレポートとダッシュボードの設計

- クラウドセキュリティの主要指標(KPI)の定義と追跡

- 定期的なレビューとアセスメント:

- 四半期ごとのクラウドセキュリティ態勢評価

- ODINデータを活用したギャップ分析

- 第三者によるセキュリティ評価との結果比較

- ナレッジベースと学習環境の構築:

- 過去のインシデントと対応策のドキュメント化

- 一般的な設定ミスとその影響に関する事例集

- セキュリティチーム間の知識共有フォーラムの確立

- 測定とメトリクス:

-

戦略的リスク管理アプローチ:

- リスクベースの優先順位付け:

- ビジネスクリティカルな資産の識別と優先度付け

- リスク受容、移転、軽減、回避の戦略的決定

- リソース配分の最適化(高リスク領域への集中)

- サプライチェーンセキュリティの統合:

- ベンダーとパートナーのクラウドセキュリティ態勢評価

- 共有リソースと責任境界の明確化

- サードパーティリスク管理へのODINデータの活用

- 将来的な脅威への準備:

- 新興技術とクラウドサービスのセキュリティ評価

- セキュリティトレンドと脅威インテリジェンスの監視

- 予防的コントロールの継続的強化

- リスクベースの優先順位付け:

組織文化のヒント: セキュリティは技術的対策だけでなく、組織文化の問題でもあります。「セキュリティは全員の責任」という文化を醸成し、クラウドリソース管理者からエンドユーザーまで、すべての関係者がセキュリティ意識を持つよう促進することが重要です。

専門用語解説: IAM(Identity and Access Management)は、適切なユーザーが適切なリソースに適切なタイミングで適切な理由でアクセスできるようにするプロセスとテクノロジーを指します。クラウド環境では、IAMポリシーの適切な設定が不正アクセスや権限昇格を防ぐ上で極めて重要です。

ODINの高度な活用と拡張機能

次のセクションでは、ODINの先進的な機能と活用方法について掘り下げていきます。

1. 脅威インテリジェンスとの統合

ODINのデータをより広範な脅威インテリジェンスエコシステムと統合することで、セキュリティ対応の効果を高める方法を解説します。

統合アプローチ:

-

脅威データの相関分析:

- 既知の脅威アクターとの関連付け:

- 露出したバケットへのアクセスパターンと既知の攻撃者の行動の比較

- 悪意のあるIPアドレスからのアクセス試行の検出

- 脅威アクター特有のテクニックや戦術との関連性分析

- 脅威インテリジェンスフィードとの連携:

- 商用および公開脅威フィードの統合

- IOC(侵害指標)との自動照合

- 攻撃キャンペーンとの潜在的な関連性の分析

- 業界特有の脅威情報の活用:

- 業界別のISAC(情報共有分析センター)からの情報活用

- 業界を標的とした脅威アクターの戦術と露出資産の関連分析

- 類似組織へのセキュリティインシデントのコンテキスト化

- 既知の脅威アクターとの関連付け:

-

先進的な脅威ハンティング:

- 仮説ベースのハンティング:

- 特定の攻撃パターンや技術を前提とした検索クエリの作成

- MITRE ATT&CKフレームワークとの連携

- 攻撃シナリオに基づいた露出資産の分析

- 異常検出と振る舞い分析:

- 通常のアクセスパターンからの逸脱の検出

- 時間的異常(非標準時間のアクセスなど)の特定

- 地理的異常(通常とは異なる場所からのアクセス)の追跡

- 高度な検索テクニック:

- YARAルールに類似した複合検索パターンの利用

- 行動分析に基づく検索条件の構築

- 時系列関連性と因果関係の分析

- 仮説ベースのハンティング:

-

脅威インテリジェンスの生成と共有:

- 組織内インテリジェンスの作成:

- ODINデータから得られた発見事項の体系化

- 独自の脅威モデルとリスクプロファイルの開発

- 類似の露出パターンの特定と追跡

- コミュニティへの貢献:

- 匿名化されたスレットインテリジェンスの共有

- 新たな脅威や攻撃手法の報告

- セキュリティコミュニティとの協力関係の構築

- 戦略的インテリジェンスの開発:

- 長期的な脅威トレンドの分析

- 攻撃者の動機と能力の評価

- 将来的な脅威シナリオの予測と準備

- 組織内インテリジェンスの作成:

専門用語解説: IOC(Indicators of Compromise)とは、システムが侵害された可能性を示す痕跡や証拠です。これには、不審なファイルハッシュ、ドメイン名、IPアドレス、ネットワーク活動などが含まれます。

脅威インテリジェンス活用のヒント: 脅威インテリジェンスは、量より質が重要です。組織に最も関連性が高いインテリジェンスに焦点を当て、実用的な洞察を得ることを目指しましょう。すべての情報を処理しようとするのではなく、特定のリスクプロファイルに合わせたインテリジェンスを優先することで、効果的なセキュリティ対策が可能になります。

2. 高度なコンプライアンスモニタリングとレポーティング

ODINを活用して、規制要件への継続的な適合性を確保し、監査対応を効率化する方法を解説します。

包括的なコンプライアンス体制:

-

コンプライアンスフレームワークのマッピング:

- 主要規制要件との関連付け:

- GDPR、CCPA、HIPAA、PCI-DSS、ISO 27001などの要件マッピング

- 各規制における公開データの制限と管理要件の特定

- コントロール目標とODIN検出機能の関連付け

- カスタムコンプライアンスルールの作成:

- 組織固有のポリシーに基づくカスタム検索条件

- 業界別の規制要件に基づく検出ルール

- 社内ガバナンス要件に応じた検出基準

- コンプライアンススコアカードの開発:

- 規制フレームワーク別の遵守状況スコアリング

- 重要なコンプライアンス指標の継続的追跡

- ギャップと改善機会の可視化

- 主要規制要件との関連付け:

-

証拠収集と監査対応の効率化:

- 自動化された証拠収集:

- コンプライアンス監査に必要な証拠の自動収集

- 時点ごとのコンプライアンス状況のスナップショット

- 変更履歴と是正措置の記録

- 監査準備レポートの生成:

- 規制フレームワーク別のレポートテンプレート

- 監査項目に対する準拠証拠のマッピング

- 例外事項と対応計画の文書化

- 継続的コンプライアンス検証:

- 日次/週次のコンプライアンス状況レポート

- 実時間でのコンプライアンス違反アラート

- 是正措置の実施状況と効果の追跡

- 自動化された証拠収集:

-

高度なデータプライバシー管理:

- 個人データの包括的な可視化:

- 露出した個人データの自動分類と識別

- データ処理活動台帳との関連付け

- データフローマッピングと境界把握

- データ主体の権利対応支援:

- 「忘れられる権利」対応のためのデータ所在確認

- アクセス要求への迅速な対応を支援

- データポータビリティ要件への対応

- プライバシーリスク評価:

- データ処理のリスク評価自動化

- プライバシー影響評価(PIA)の効率化

- プライバシーバイデザイン原則の実装サポート

- 個人データの包括的な可視化:

専門用語解説: データ処理活動台帳(Records of Processing Activities、ROPA)は、GDPRなどのプライバシー規制で要求される文書で、組織が処理する個人データの種類、目的、保存期間、セキュリティ措置などを記録するものです。

コンプライアンス管理のヒント: コンプライアンスは単なるチェックボックス作業ではなく、継続的なプロセスです。ODINのデータを活用して「常時監査準備完了」の状態を維持することで、突発的な監査への対応負担を大幅に軽減できます。

3. クラウドフォレンジック能力の強化

ODINの検出データをフォレンジック調査に活用し、インシデント対応能力を向上させる方法を解説します。

フォレンジックアプローチ:

-

インシデント前データの保全:

- ベースライン情報の構築:

- 通常状態のクラウド環境の詳細なベースライン作成

- 公開バケットの正当な使用パターンの記録

- 標準的なアクセスパターンとユーザー行動の特定

- 歴史的データの保存:

- ODINスキャン結果の時系列アーカイブ

- クラウドリソースの設定変更履歴の追跡

- アクセスログとイベントデータの保存

- フォレンジック準備態勢の強化:

- 調査に必要なログ設定とモニタリングの最適化

- フォレンジックデータ収集プロセスの事前定義

- クラウドプロバイダーのフォレンジック機能の活用準備

- ベースライン情報の構築:

-

インシデント検出時の迅速対応:

- 初動調査の効率化:

- ODINデータを活用した侵害範囲の迅速な特定

- 公開資産への不正アクセスの証拠収集

- 潜在的な攻撃ベクトルの特定

- デジタル証拠の収集と保全:

- クラウドバケットとファイルのフォレンジックコピーの作成

- メタデータと属性情報の保全

- 改ざん検出のためのチェックサム生成と記録

- タイムラインと因果関係の構築:

- 露出から侵害までの時系列分析

- イベント間の関連性と因果関係の特定

- 攻撃者の行動と動機の分析

- 初動調査の効率化:

-

高度な侵害分析:

- 攻撃パターンの詳細分析:

- 攻撃者の戦術、技術、手順(TTP)の特定

- 侵入経路と横断的移動の追跡

- データ窃取やエクスフィルトレーションの痕跡分析

- インパクト評価:

- 露出した情報の種類と機密度の評価

- 不正アクセスされたデータの範囲特定

- ビジネス、法的、評判へのインパクト分析

- 証拠保全とレポーティング:

- 法的基準に適合する証拠保全手順の実施

- 詳細なフォレンジックレポートの作成

- 訴訟サポートのための技術的証拠の準備

- 攻撃パターンの詳細分析:

専門用語解説: TTP(Tactics, Techniques, and Procedures)は、攻撃者の行動パターンを構造的に分類する方法で、攻撃者の目標(戦術)、使用する方法(技術)、および具体的な実装(手順)を体系化したものです。MITRE ATT&CKフレームワークなどで標準化されています。

フォレンジックのヒント: クラウド環境でのフォレンジック調査は従来の環境とは異なります。揮発性が高く、データの所在が分散しているため、事前準備と適切なツールの活用が不可欠です。ODINのデータを活用することで、調査の開始点と範囲を効率的に特定できます。

おわりに

ODINは、現代のクラウドセキュリティ課題に対応するための強力なツールです。インターネット上に公開された組織の資産を包括的に検出し、AIと機械学習を活用して潜在的なリスクを特定・分類する能力は、セキュリティ担当者にとって非常に価値があります。

ODINを効果的に活用するための重要なポイントをまとめます:

戦略的導入のためのベストプラクティス

-

段階的なアプローチ:

- まず初期評価として広範なスキャンを実施し、全体像を把握

- リスクの高い領域を特定し、詳細分析にリソースを集中

- 自動化と継続的モニタリングを段階的に導入

-

統合的セキュリティアプローチ:

- ODINを単独ツールとしてではなく、総合的なセキュリティプログラムの一部として位置づけ

- 既存のセキュリティツール(SIEM、SOAR、脅威インテリジェンス)との統合

- 技術的対策とプロセス・人材の強化を並行して実施

-

データ駆動型のセキュリティ管理:

- ODINから得られるデータに基づく意思決定プロセスの確立

- トレンド分析とメトリクス追跡による継続的改善

- 経営層へのリスク可視化とリソース配分の最適化

継続的な改善と最新動向への対応

-

常に進化するセキュリティ態勢:

- クラウドプロバイダーの新機能や設定オプションへの対応

- 新たな脅威パターンと攻撃手法の監視

- セキュリティチームのスキル向上と知識アップデート

-

コミュニティとの連携:

- セキュリティコミュニティとの情報共有

- インシデント対応の教訓と経験の交換

- 業界全体のセキュリティ標準向上への貢献

-

将来を見据えたセキュリティビジョン:

- 新興技術(コンテナ、サーバーレス、エッジコンピューティング等)への対応準備

- 複雑化するコンプライアンス要件への先行的対応

- セキュリティ自動化とAI活用の拡大

ODINは、インターネット上の露出した資産を検出するための強力な検索エンジンとして、組織のセキュリティ態勢を大幅に強化します。適切に導入・活用することで、セキュリティ担当者は潜在的なリスクを早期に特定し、効果的に対応することができます。これにより、データ漏洩やセキュリティインシデントのリスクを最小限に抑え、組織全体のセキュリティレジリエンスを高めることが可能になります。

クラウドセキュリティの課題は今後も進化し続けますが、ODINのようなツールを戦略的に活用することで、セキュリティチームはこれらの課題に効果的に対応し、組織の重要資産を保護し続けることができるでしょう。

背景情報

- クラウドサービスの利用が広がる中で、不適切な設定によりクラウドバケットやファイルが公開されてしまうセキュリティ問題が発生している

- そのような露出を発見し、適切に対処することが重要

- ODIN は無料で使えるオープンソースのインターネットスキャン検索エンジンで、クラウドサービスの露出を効率的に発見できる