C2リダイレクタの実態と対策:攻撃インフラの多層化に立ち向かう防御戦略

要約

本日はサイバー攻撃の高度化戦術として用いられる「C2リダイレクタ」について深掘りします。C2(Command & Control)サーバーと攻撃対象の間に配置されるリダイレクタは、攻撃者の実際の指令サーバーを隠蔽し、不審な通信を平凡なウェブトラフィックに偽装する役割を果たします。解説では攻撃側の視点からリダイレクタの実装方法と戦術的意義を解説し、続いて防御側の視点から検知手法と対策を詳述。特にHTTP/HTTPSを利用したリダイレクタの実装例や、多層的な検知体制の構築方法、レッドチーム演習での活用事例にも見ていこうと思います。攻撃インフラの多層化が進む現代のサイバー脅威に対し、ネットワーク解析・TLSインスペクション・エンドポイント監視など複合的なアプローチの重要性を指摘し、セキュリティ担当者の防御能力向上に役立つ実践的な知識となればと願っております。

解説

C2リダイレクタ徹底解説:攻撃者の戦術と防御側の検知対策

現代のサイバー攻撃やレッドチーム演習では、コマンド&コントロール(C2)サーバーへの通信を直接行うと、即座に不審な活動として検知されかねません。ブルーチーム(防御側)の監視技術向上により、攻撃者が自らのC2通信を隠匿する工夫は必須となっています。その隠れ蓑として登場したのがC2リダイレクタです。攻撃者の「司令塔」であるC2サーバーの手前にリダイレクタを挟むことで、実際のC2インフラを秘匿しつつ、通常のウェブ通信に溶け込ませる戦術が取られています。

本日は、攻撃者(レッドチーム)の視点からC2リダイレクタの役割と実装方法を解説し、続いて防御者(ブルーチーム)の視点からその検知・対策手法を紹介します。高度な攻撃インフラ戦略の理解を深め、防御側の検知能力向上に役立てます。

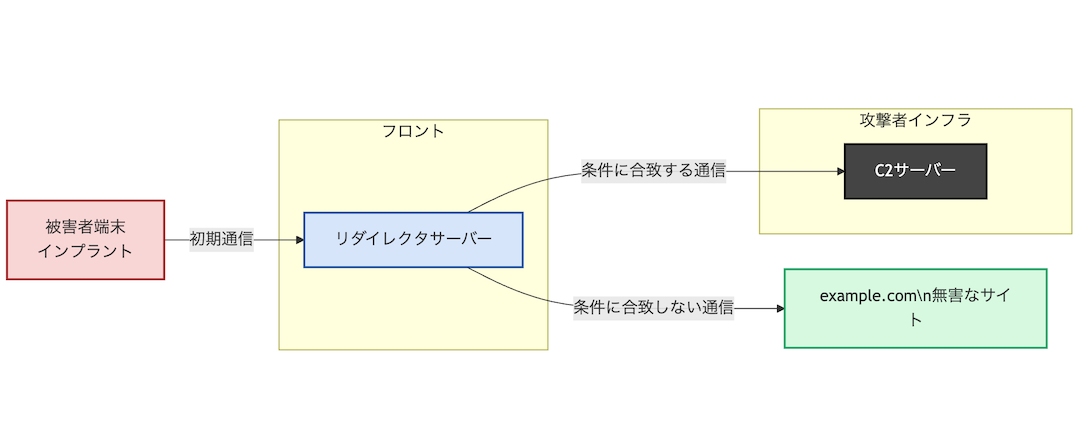

仕組みは下の図を見ると、すぐ、わかるような方式です。いつだってXXX攻撃と名前が付く割には単純なものが多いですよね。

攻撃側の視点:C2リダイレクタの役割と戦術

C2リダイレクタの基本的な役割

リダイレクタは一種の中継サーバーであり、マルウェアのインプラント(エージェント)が送信する通信を一旦受け取り、背後の本物のC2サーバーへ転送します。

典型的な構成は「インプラント → リダイレクタ → (中間層サーバー) → C2サーバー」という通信経路です。リダイレクタを経由させる最大の利点は、仮にリダイレクタの存在が露見・遮断されても、本命のC2サーバーが直接特定されない点にあります。本体のC2が「焼かれて(バーンされて)」しまうリスクを下げ、使い捨て可能な防波堤として機能するのです。

侵入先ターゲットからの通信は一旦リダイレクタサーバーへ送られ、設定したフィルタ条件を満たすものだけが実際のC2サーバーに転送されます。条件に合致しない通信はリダイレクタ上で別の無害な行き先(図ではexample.comのような正規サイト)に誘導され、攻撃インフラの存在を秘匿する役割を果たします。

攻撃インフラの隠蔽と検知回避

リダイレクタは攻撃インフラの目立つ挙動をカモフラージュする役割も果たします。

リダイレクタ上では攻撃に関わる特定のリクエストだけを本番C2に中継し、それ以外の無関係なリクエストには通常のウェブサイトと同様の無害な応答を返します。これにより、セキュリティスキャナや分析者がリダイレクタにアクセスしても、何ら不審のない一般的なWebサービスが動作しているかのように見せかけることができます。

例えばNginxサーバーの場合、特定のURIパターン(例:/news/api/v1/など)への通信のみをproxy_pass設定で内部のC2サーバーに転送し、それ以外のパスには予め用意した通常のコンテンツを返すように設定します。Apacheでもmod_rewriteやProxyPassを用いて同様のリバースプロキシ設定が可能であり、攻撃者はこれらのWebサーバー技術を駆使してC2流量を巧妙に隠蔽します。

HTTP/HTTPSリダイレクタの実装例

多くの企業ネットワークは80番や443番といったWebポートの通信を許可しているため、攻撃者はHTTP/HTTPS通信を利用したC2リダイレクタを好みます。NginxやApacheをリダイレクタとして立て、HTTPSで暗号化されたC2トラフィックを一旦受けてから裏のC2サーバーに中継します。Nginxではproxy_passディレクティブでC2サーバーへの転送ルールを設定し、Apacheでもmod_rewriteによるURL書き換えやProxyモジュールで同様の転送が実現できます。ポイントは、決められた条件(URIパスやHostヘッダなど)に合致した通信だけをC2に通し、それ以外は通常のWebリクエストとして処理することです。

また、リダイレクタ自体にも本物のWebサイトのコンテンツを配置し、ドメインにアクセスされた際に一見するとニュースサイトや企業サイトのように見えるよう偽装することが推奨されています。こうした「通常通信へのブレンディング(偽装)」により、マルウェア通信は企業内のプロキシやIDSのトラフィックに紛れ込み、検出を一層困難にしています。

攻撃側から見た戦術的意義

C2リダイレクタを挟むことは、攻撃基盤に複数のメリットをもたらします。

- 隠蔽性の向上

前述のように、リダイレクタ経由で通信させることでC2サーバーの所在を隠し、通信内容も通常のHTTPSトラフィックに擬態できます。防御側から見ると攻撃の指令通信が直接は見えず、リダイレクタ上のトラフィックだけでは即座にマルウェア通信と断定しづらくなります。 - 耐障害性と冗長化

リダイレクタは「焼かれても良い」使い捨ての盾として機能します。万一ドメインやIPがブロックされても、攻撃者は別のリダイレクタを用意するだけで作戦を継続可能です。本体のC2サーバーは守られ、インフラ全体の生存性が高まります。 - 通常通信へのブレンディング

リダイレクタ上で正規のWebサービスを装うことで、攻撃通信を平凡な通信に紛れ込ませます。例えば実在するニュースサイト風のHTMLを返すなどの工夫により、トラフィック分析で異常を発見されにくくします。またホスト名や証明書も一般的なものを使用し、サンドボックスや研究者を欺くケースもあります。

以上のように、攻撃者にとってC2リダイレクタは「C2のボディーガード」とも言える存在であり、高度な標的型攻撃やレッドチーム演習では定番のテクニックとなっています。

用語解説:

- C2(Command & Control)

攻撃者が遠隔から標的内のマルウェアを操作・制御するための指令サーバーのこと。 - インプラント(implant)

攻撃者により標的システムに埋め込まれた不正プログラム。C2からの指令を受けて動作するエージェント。 - リダイレクタ

攻撃通信を中継し、裏のC2サーバーへの入り口となるサーバー。中継時に通信内容を取捨選択し、C2の存在を秘匿する。 - ミッドティア(中間層)

必要に応じてリダイレクタとC2サーバーの間に配置される追加の中継サーバー。クラウドCDN等が使われ、さらなる匿名化に寄与。 - Nginx(エンジンエックス)/Apache(アパッチ)

共に広く利用されるオープンソースのWebサーバーソフトウェア。リバースプロキシ機能を持ち、C2リダイレクタとして利用可能。 - proxy_pass

Nginxの設定項目で、特定のパスに来たHTTPリクエストを別のサーバー(ここではC2)に転送する機能。 - mod_rewrite

Apacheのモジュールの一つで、URLの書き換えやパターンマッチによる高度なリクエスト制御を行う。C2リダイレクタでは特定パターンの要求をC2へプロキシ転送するのに利用。

防御側の視点:C2リダイレクタの検出と対応

リダイレクタは攻撃インフラの所在を隠すため、防御側にとってはインシデント対応を一層困難にする要因です。 実際に、Cobalt Strikeなど標準的な攻撃フレームワークを用いた侵入では、リダイレクタによってマルウェア通信の検知・遮断が難航した事例も報告されています。注意すべきなのは、リダイレクタの通信を遮断できてもそれだけでは脅威を排除しきれない点です。背後には依然として本物のC2サーバーが控えており、攻撃者は別経路で通信を続行する恐れがあるのです。したがって、防御側はリダイレクタそのものの検出だけでなく、その先にあるコマンドサーバーの存在も念頭に置いた対応が必要です。

こうした高度な隠蔽戦術に対抗するため、ブルーチームは多層的な監視・検知体制を整えています。具体的な検出・対応手法の例を以下に挙げます。

-

ネットワークトラフィックの解析

IDSやネットワーク監視により、不審な通信パターンを検出します。例えば、社内クライアントから外部への定期的な小サイズ通信(ビーコン)の繰り返しや、通常業務では生じないプロトコル挙動を解析します。正常な通信フローから逸脱した異常なパケットや頻度を検知した場合、C2ビーコンの存在を疑います。また、検知精度向上のためにエンドポイント側のプロセス情報とクロスリファレンスし、普段ネットワーク通信を行わないはずのプロセスが外部接続していないかを確認します。 -

TLSインスペクション

C2通信がHTTPSで暗号化されていても、組織のゲートウェイでTLS復号を行い中身を検査できれば、マルウェア特有のパターン(URI構造やヘッダ)を検出できます。 また、暗号化されたままでもTLSハンドシェイクのメタデータ分析は有効です。例えば、リダイレクタに使用されている証明書のCommon Name(ホスト名情報)が不自然な値(例:「*.aliyun.com」など)であれば注意信号となります。 実際にある攻撃事例では、攻撃者がクラウド提供元のデフォルト証明書をそのまま使用していたため、それを手掛かりに通信を見破れたケースもあります。しかし近年の巧妙な攻撃者は証明書やSNIホスト名も本物のサービスになりすましており、暗号通信の検査は依然チャレンジングです。 -

ログ分析と相関検知

プロキシやファイアウォール、DNSサーバーのログを集約し、平常時との比較や関連イベントの相関分析を行います。複数の内部ホストが共通の外部ドメインに通信していないか、深夜帯にだけ発生する不審なトラフィックはないか、といった視点でSIEM(Security Information and Event Management)を活用して解析します。ネットワーク機器ログとエンドポイント検知ログ(EDR)を突き合わせることで、単一では埋もれていた異常の兆候を浮き彫りにします。例えば、ある端末で不審なプロセスが発生し同時にその端末から未知の海外ホストへの通信ログがあれば、両者を関連付けて即座に警報を発する、といった具合です。 -

エンドポイントでの検知(EDR)

エンドポイント検知ソリューション(EDR)は、端末上のプロセス挙動やメモリ改ざんの痕跡からマルウェア活動を検出します。C2リダイレクタを経由する場合でも、インプラントが定期通信を行う動作そのものは端末上に現れます。EDRは異常なプロセスが外部通信を実行していないか監視し、既知のC2ツール(例えばCobalt Strike)の挙動シグネチャにマッチする振る舞いを検知します。ネットワーク解析班と連携し、「特定端末から5分おきに発生する暗号通信プロセス」というようにネットワーク異常と端末上のプロセスを関連付けて分析することで、リダイレクタ越しの攻撃通信も浮かび上がらせます。 -

ブラックリストとThreat Intelligenceの活用

既知の悪性IPアドレスやドメインをブロックリストに登録し、通信を遮断します。近年はオープンソースの脅威インテリジェンスや外部スキャンサービス(ShodanやCensysなど)から得たデータをもとに、疑わしいサーバーをあらかじめフィルタリングする取り組みも盛んです。特にC2リダイレクタとして使われやすいクラウドホストや無料ドメインについては、過去の侵害事例のIoC(Indicators of Compromise)情報を参考に監視を強化します。ただし、攻撃者がドメインフロントと呼ばれる手法(CDNなど正規サービスのドメイン経由で実質的に別のC2に中継する攻撃)を用いた場合、ブラックリストでは完全に対処できない点にも注意が必要です。 最終的にはネットワーク挙動やコンテキストを総合的に判断し、動的にブロック/許可を切り替えるアプローチが求められます。

レッドチーム演習での検知検証

組織内のレッドチーム演習においても、C2リダイレクタは現実さながらの標的型攻撃を再現するために活用されているそうです。 レッドチームは実際の攻撃者と同様にリダイレクタ経由のC2通信を設定し、ブルーチームはそれを検知・遮断できるかを試されます。 例えば、演習中にレッドチームが用意したリダイレクタ経由の疑似マルウェア通信をブルーチームが見逃した場合、演習後の振り返りでログを精査し、新たな検知ルールを整備する契機となります。逆に、ブルーチームがリダイレクタの存在をいち早く察知できれば、潜在的な攻撃経路を封じ込めたことになり大きな成果です。ただし前述の通り、リダイレクタを遮断できても本丸のC2サーバーが残存している可能性があるため、演習シナリオではリダイレクタ発見後に更なる追跡調査を行い、攻撃者役(レッド)が運用するC2サーバーの特定や証拠収集まで踏み込む場合もあります。

このように、レッドチーム演習はC2リダイレクタに対する組織の検知能力を評価・向上させる絶好の機会です。攻撃側・防御側双方の最新戦術を取り入れつつ、実践的な訓練を積むことで、現実のサイバー攻撃に対する備えが強化されます。

用語解説:

- TLSインスペクション

TLS(Transport Layer Security)で暗号化された通信を一旦復号化し、その内容を検査すること。組織のプロキシ装置や次世代ファイアウォールで実施し、HTTPS通信内の脅威を検知する。 - EDR(Endpoint Detection and Response)

エンドポイント検知・対応システム。端末上の不審な挙動や攻撃の兆候をリアルタイムに検出し、必要に応じて遮断・隔離を行う。 - ブラックリスト

悪意があると判明しているIPアドレスやドメイン名を登録し、通信を強制的にブロックするリスト。またはそのような拒否リスト方式の対策。 - ドメインフロント

CDNやクラウドサービスの正規ドメインを経由して実質的に別のサーバーと通信する手法。表向きは無害なドメインへの通信に見えるため検出を回避しやすい。 - Threat Intelligence(脅威インテリジェンス)

サイバー脅威に関する分析情報やデータのこと。攻撃者の手口や使用インフラ、IoC一覧などが含まれ、防御側が事前に活用することで攻撃の早期発見・対処に役立つ。