ロシアがSignal Messengerを標的にしたことで、暗号化メッセージのプライバシーが危険にさらされる

要約

ロシア支援のハッキンググループが、Signal、WhatsApp、Telegramなどの暗号化メッセージングサービスを侵害する手法を開発したことが明らかになりました。これにより、ウクライナ戦争に関する機密政府・軍事通信や、ジャーナリスト、政治家、活動家などのプライバシーが危険にさらされています。

詳細分析

主なポイント

- ロシア支援のハッカーグループがSignal Messengerのアカウントを標的にし、ウクライナ政府や軍の機密通信にアクセスしていることが明らかになった。

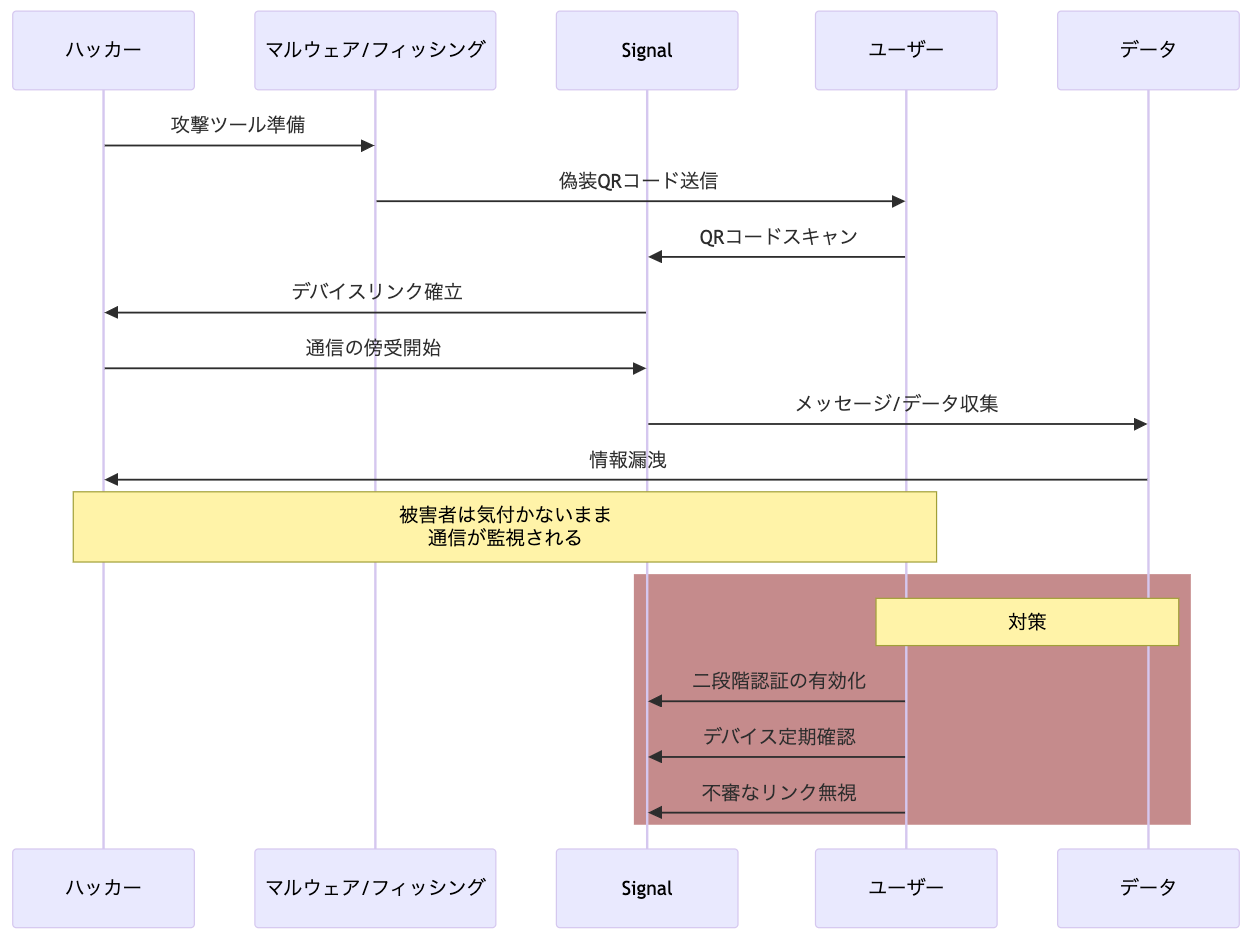

- ハッカーグループは、Signalの「リンクされたデバイス」機能を悪用し、QRコードを使って被害者のアカウントにリアルタイムでアクセスできるようになっている。

- ロシア軍はSignalアカウントを乗っ取ることで、ウクライナ軍の位置情報を特定し、砲撃攻撃を行っている。

- ロシア支援ハッカーは、Signalやその他の暗号化メッセンジャーのユーザーを標的にした攻撃を今後さらに拡大する可能性がある。

社会的影響

- ジャーナリスト、政治家、活動家などの重要人物の機密通信が危険にさらされる

- ウクライナ軍の通信傍受による戦闘力の低下と人的被害の発生

- 暗号化メッセンジャーの信頼性に対する疑念の高まり

- プライバシー保護の重要性が再認識される

編集長の意見

ロシアの国家支援ハッカーグループによる暗号化メッセンジャーの攻撃手法は高度化しており、Signalやその他のサービスを利用する一般ユーザーにも大きな脅威となる可能性があります。暗号化メッセージのプライバシーを守るためには、デバイスのセキュリティ強化や、メッセンジャーアプリの適切な設定、慎重な利用が不可欠となます。

Signalなど暗号化メッセージングアプリの新たな脅威と題して、深掘りしていきます。

解説

サイバー脅威は、いつもロシアが「最初の立案者」である理由

新たな攻撃手法などよくロシアが編み出した手法が、その後、イラン、中国、北朝鮮など様々な国にも展開されていき、 より拡大されていく。というのが今の潮流です。 偽情報についても、ロシアが発信した情報を少し変えて、中国、北朝鮮、韓国がアジア地方にばら撒きといった流れも同じですね。 この「最初の立案者」はいつもロシアである。 という点が非常に気になり、今回深掘りして見てました。どうしてロシアなのか?を考えながら調査した内容をご報告します。

ロシア発・Signal標的型サイバー攻撃の実態と対策 ―暗号化メッセージングアプリの新たな脅威―

暗号化メッセージングアプリ、特にSignalを標的としたロシアを拠点とするハッカー集団によるサイバー攻撃が激化しており、その手口と対策について解説します。これらの攻撃は、単に技術的な脆弱性を突くだけでなく、ソーシャルエンジニアリングやアプリの正規機能を悪用するなど、巧妙化の一途を辿っています。この記事では、ロシアのハッカーグループが用いる具体的な手法、その背景にある動機、そしてユーザーが講じるべき対策について、詳細に掘り下げていきます。また、ロシアのサイバー攻撃が「最初の立案者」として、他国に与える影響についても考察し、暗号化通信の安全性を確保するための総合的な視点を提供します。これらの情報は、私たちがデジタルコミュニケーションを行う上で、セキュリティ意識を高め、より安全な環境を構築するために不可欠です。

(clickで画像を拡大)ロシアのハッカーグループとその手口

複数のロシアを拠点とするハッカーグループが、Signalなどの暗号化メッセージングアプリを標的に、多様な攻撃を仕掛けています。これらのグループには、UNC5792、UNC4221 (別名 UAC-0185)、Sandworm (別名 APT44)、Turla、UNC1151、Star Blizzard (別名 Coldriver, Seaborgium, Callisto) などが含まれます。彼らは、Signalの「リンクされたデバイス」機能を悪用し、不正なQRコードをスキャンさせることで、ユーザーのアカウントをリアルタイムで傍受します。これらのQRコードは、グループ招待やセキュリティ警告、正規のデバイスペアリング手順を装い、ユーザーを欺きます。

また、フィッシング詐欺も多用されており、ウクライナ軍が使用するKropyvaアプリケーションを模倣したフィッシングキットを使用し、ユーザー情報や位置情報を収集します。これらの攻撃は、単に情報を盗むだけでなく、実際の軍事作戦に影響を与える可能性も指摘されています。

さらに、マルウェアも利用されており、Windows Batchスクリプト(WAVESIGN)、PowerShellスクリプト、Robocopyユーティリティなどのマルウェアを使用して、感染したデバイスからSignalのメッセージを抽出します。これらのマルウェアは、バックグラウンドで静かに情報を収集し、外部に送信するため、ユーザーが気づきにくいという特徴があります。

ターゲットのデバイスに物理的にアクセスし、パスワードを突破してSignalアカウントに侵入する手口や、AndroidおよびWindowsデバイスからSignalデータベースファイルを盗み出すためにエクスプロイトを使用する事例も確認されています。

攻撃の背景にある動機

これらの攻撃の背景には、複数の要因が考えられます。

- 暗号化通信への需要の高まり:オンライン活動の安全性を確保するために、安全なメッセージングアプリを利用する人が増えています。そのため、ロシアを含む多くの国にとって、これらのアプリを監視する需要が高まっていると考えられます。

- ウクライナでの軍事作戦:ロシアはウクライナとの戦争において、Signalなどの暗号化メッセージングアプリを標的にすることで、政府や軍の機密情報を入手しようとしています。記事によると、実際にSignalアカウントが侵害されたことが原因で、ウクライナ軍の部隊に対する砲撃が行われ、死傷者が出た事例も報告されています。

- 情報収集の多様化:ロシアは、ジャーナリスト、政治家、活動家など、ロシアの情報機関にとって関心のある人物を標的にしています。Signalだけでなく、WhatsAppやTelegramなど、他の暗号化メッセージングサービスも標的にすることで、より広範囲な情報収集を試みていると考えられます。

ロシアが「最初の立案者」となる理由

ロシアがサイバー攻撃において「最初の立案者」であることが多い理由としては、以下の点が挙げられます。

- 積極的な情報収集活動:ロシアは、長年にわたり、積極的に情報収集活動を展開しており、その過程で新たな攻撃手法やツールを開発するノウハウを蓄積してきました。

- 高度な技術力:ロシアには、高度な技術力を持つハッカーグループが多数存在し、国家の支援を受けて、サイバー攻撃技術の開発・運用を行っています。

- 地政学的な要因:ロシアは、ウクライナとの戦争や、欧米諸国との対立など、地政学的な緊張が高まっており、情報収集の必要性が高まっています。そのため、サイバー攻撃を積極的に活用し、情報収集活動を強化していると考えられます。

ユーザーが講じるべき対策

これらの攻撃から身を守るためには、以下の対策を講じることが重要です。

- デバイスのセキュリティ強化:モバイルデバイスに画面ロックを設定し、複雑なパスワードを使用する。また、OSやアプリを常に最新の状態に保つ。

- QRコードの取り扱いに注意:QRコードをスキャンする際には、送信元を確認し、不審なQRコードはスキャンしない。

- リンクされたデバイスの確認:Signalの設定から「リンクされたデバイス」を確認し、身に覚えのないデバイスがリンクされていないか確認する。

- 二段階認証の設定:可能な限り、二段階認証を設定し、アカウントのセキュリティを強化する。

- 不審なメッセージや招待に注意:不審なメッセージや招待には注意し、安易にリンクをクリックしたり、ファイルを開いたりしない。

- Google Play Protectの有効化:Androidデバイスを使用している場合は、Google Play Protectを有効にし、悪意のあるアプリのインストールを防止する。

- iPhoneのロックダウンモード:iPhoneユーザーは、ロックダウンモードを有効にすることで、攻撃対象領域を減らし、セキュリティを強化することができる。

他国への波及効果

ロシアが開発したサイバー攻撃の手法は、イラン、中国、北朝鮮などの他の国々にも拡散する可能性があります。これらの国々は、ロシアと同様に、情報収集活動を強化しており、暗号化メッセージングアプリを標的とする可能性が高いです。特に、「リンクされたデバイス」機能を悪用する手法や、マルウェアを利用する手法は、他の国々にも模倣される可能性が高く、注意が必要です。

Signal側もこれらの攻撃に対抗するために、セキュリティを強化するアップデートをリリースしていますが、攻撃側もそれに応じて攻撃手法を変化させているため、いたちごっこの状態が続いています。ユーザーは、常に最新のセキュリティ情報を収集し、適切な対策を講じることが重要です。

まとめ

ロシアを拠点とするハッカー集団によるSignalへのサイバー攻撃は、その手口が巧妙化し、多様化しており、暗号化通信の安全性を脅かしています。これらの攻撃は、単に技術的な脆弱性を突くだけでなく、ソーシャルエンジニアリングやアプリの正規機能を悪用するなど、多角的なアプローチが用いられています。攻撃の背景には、暗号化通信への需要の高まり、ウクライナでの軍事作戦、情報収集の多様化など、複数の要因が絡み合っています。

ロシアは、サイバー攻撃において「最初の立案者」であることが多く、その理由は、積極的な情報収集活動、高度な技術力、そして地政学的な要因にあります。ロシアが開発したサイバー攻撃の手法は、イラン、中国、北朝鮮などの他の国々にも拡散する可能性があり、暗号化メッセージングアプリのセキュリティに対する脅威は増大すると予測されます。

これらの攻撃から身を守るためには、デバイスのセキュリティ強化、QRコードの取り扱いに注意、リンクされたデバイスの確認、二段階認証の設定、不審なメッセージや招待に注意するなど、多岐にわたる対策を講じることが重要です。また、Signal側もセキュリティを強化するアップデートをリリースしていますが、攻撃側もそれに応じて攻撃手法を変化させているため、ユーザーは常に最新のセキュリティ情報を収集し、適切な対策を講じることが不可欠です。

暗号化メッセージングアプリは、私たちのプライバシーを守るための重要なツールですが、その安全性は決して絶対的なものではありません。常にセキュリティ意識を高め、適切な対策を講じることで、より安全なデジタルコミュニケーションを実現することができます。

(clickで画像を拡大)背景情報

- ロシア支援ハッカーグループは、ダボス世界経済フォーラムの偽サイトを作成し、ウクライナ政府関係者のWhatsAppアカウントにアクセスしようとした。

- ロシアのサンドウォーム(APT44)グループは、ウクライナ戦場で捕獲したデバイスのSignalアカウントを乗っ取り、通信を傍受している。

- ロシア支援ハッカーは、Signalのグループ招待ページや正規のデバイスペアリング手順を偽装したQRコードを使って、ユーザーのアカウントにアクセスしている。

- ロシア連邦保安庁(FSB)に関連するハッカーグループは、WhatsAppの暗号化メッセージを標的にした社会工学的攻撃を行っている。